Daily AlpacaHack B-SIDE (2/1-4)で出題した問題(Inu Profile)の解説 - st98 の日記帳 - コピー

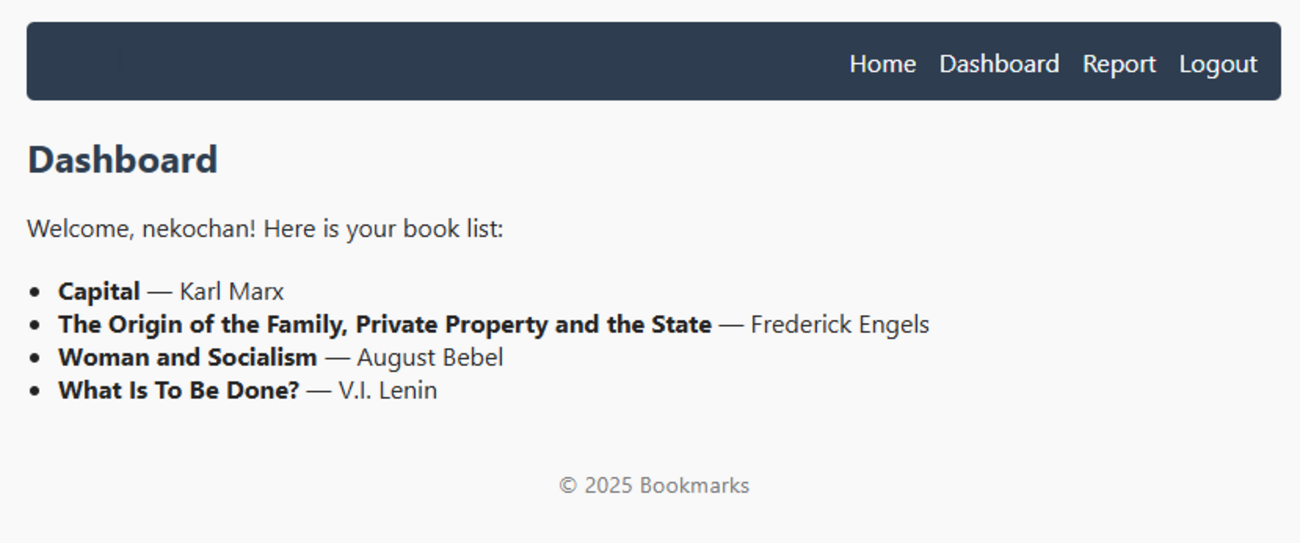

AlpacaHackでは、昨年12月からDaily AlpacaHackという取り組みがなされており、ここでは毎日1問ずつ初心者でも楽しめる問題が出題されています。2月に入ってから、それよりは高難易度である問題を数日おきに出題していくB面が始まりました。 このB面で、2/1 - 2/4にかけてWebの問題であるInu Profileを出題しました(といいつつも、出題期間が終了した今ももちろん過去問として...| st98 の日記帳 - コピー

Remedy CTF: Diamond Heist writeup

Writeup for the Diamond Heist challenge of the Remedy CTF.| The Red Guild

HTB: Signed

Signed is an assume breach Windows box where I’m given credentials for a local MSSQL account. I’ll enumerate the database, coerce authentication from the MSSQL service account using xp_dirtree, and crack the NetNTLMv2 hash. With the service account password, I’ll forge a silver ticket with the IT group’s RID to gain sysadmin privileges on the database and get command execution. For root, I’ll show three paths: using OPENROWSET BULK impersonation with silver tickets to read files as ...| 0xdf hacks stuff

HTB: Bamboo

Bamboo offers a Squid HTTP proxy through which I’ll access a PaperCut NG instance. I’ll use Spose to scan through the proxy and discover the print management application. I’ll exploit an authentication bypass vulnerability in PaperCut and use application access to enabling print scripting to get code execution. For privilege escalation, I’ll abuse a root process that runs a script from the papercut user’s home directory.| 0xdf hacks stuff

HTB: CodeTwo

CodeTwo is a Linux box hosting a developer sandbox where users can execute JavaScript code. The site uses js2py, which I’ll exploit via CVE-2024-28397 to escape the sandbox and get remote code execution. From there, I’ll find MD5 password hashes in the SQLite database and crack one to pivot to marco. Marco can run npbackup-cli with sudo, and I’ll abuse this to read files from root’s backup, including the SSH private key, which I’ll use to get a shell as root.| 0xdf hacks stuff

Barbhack 2025 CTF

Welcome to the NetExec Active Directory Lab! This lab is designed to teach you how to exploit Active Directory (AD) environments using the powerful tool NetExec. Originally featured in the Barbhack 2025 CTF, this lab is now available for free to everyone! In this lab, you'll explore how to use the powerful tool NetExec to efficiently compromise an Active Directory domain during an internal pentest. The ultimate goal? Become Domain Administrator by following various attack paths! Ahoy, matey! ...| 0xdf hacks stuff

HTB: JobTwo

JobTwo is the sequel to Job, another Windows box from VulnLab released on HackTheBox. I’ll send a malicious Word document with VBA macros to the HR email address via SMTP. From the initial shell as Julian, I’ll find hMailServer and decrypt its database password using a known Blowfish key. After dumping password hashes from the mail database, I’ll crack Ferdinand’s password and pivot via WinRM. Ferdinand has access to Veeam Backup & Replication, which I’ll exploit via CVE-2023-27532 ...| 0xdf hacks stuff

HTB: Job

Job is a Windows box with a website saying that they are looking for resumes in Libre Office format. The box is listening on SMTP, so I’ll create a document with a malicious macro and get a shell on mailing it to the careers email address. For root, I’ll drop a webshell into the web directory, and abuse SeImpersonatePrivilege with GodPotato to get system.| 0xdf hacks stuff

HTB: Imagery | 0xdf hacks stuff

Imagery hosts a Flask-based image gallery application. I’ll exploit a stored XSS vulnerability in the bug report feature to steal an admin cookie. From the admin panel, I’ll use directory traversal to read the application source code, finding a command injection vulnerability in the image crop feature that requires access as a test user. After reading the database and cracking the test user’s password hash, I’ll exploit the command injection to get a shell. I’ll find an encrypted ba...| 0xdf hacks stuff

Security Tech Lounge Vol.6 春のCTFセンバツ 供養(Writeup)

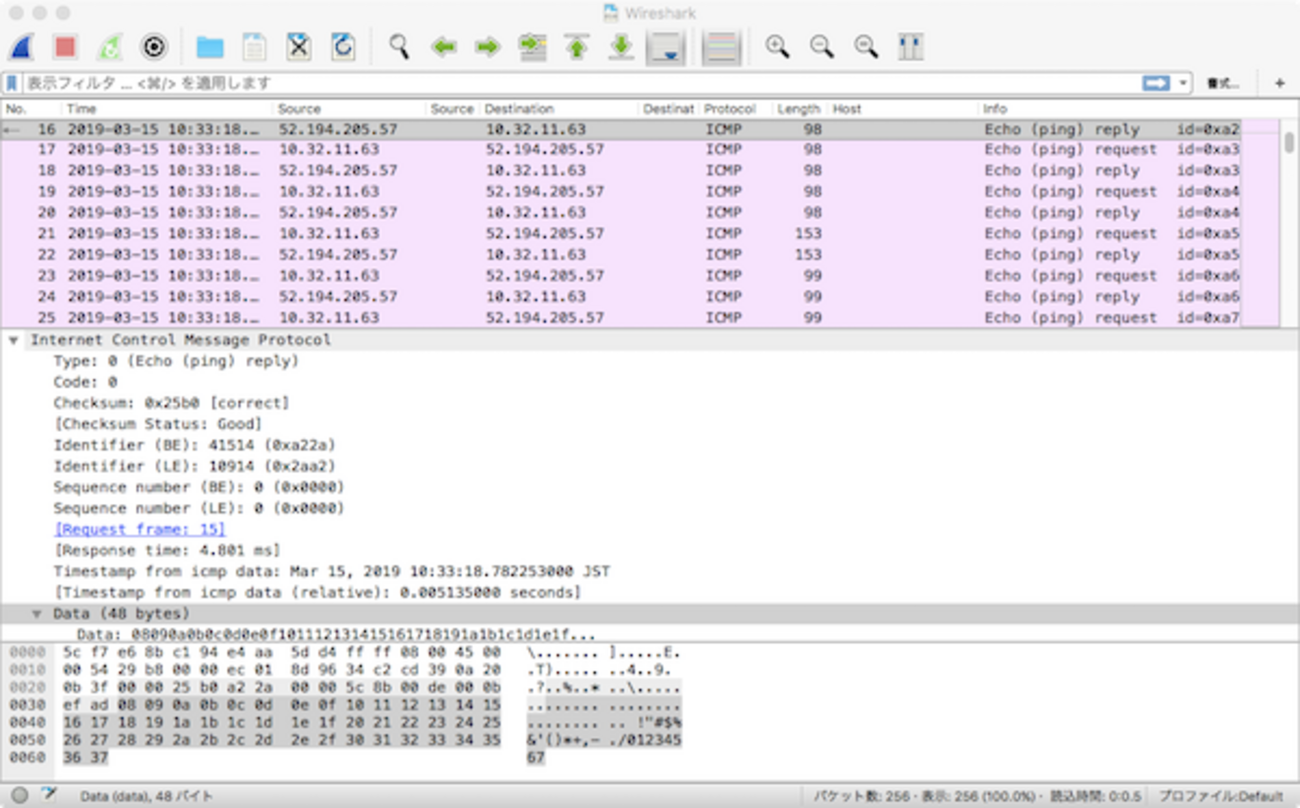

Security Tech Lounge Vol.6 春のCTFセンバツに参加。12チーム中1位。 packet (100) pcapngファイルが与えられる。 $ file packet packet: pcap-ng capture file - version 1.0 Wiresharkで開くとICMPパケットが並んでおり、パケット長が3種類の異なるバイト数になっていることがわかる。 ICMPリクエストのパケット長を取り出し、.01 に置き換えてみる。 $ tshark -r packet.pcap -T fields -e frame.len 'icmp.type==8' >packe…| ももいろテクノロジー

Harekaze CTF 2018 供養(Writeup)

Harekaze CTF 2018に参加。1430ptで23位。 welcome flag (WarmUp, 10 points) HarekazeCTF{Welcome to the Harekaze CTF!} easy problem (WarmUp, 30 points) ROT13。 $ python Python 2.7.12 (default, Nov 20 2017, 18:23:56) [GCC 5.4.0 20160609] on linux2 Type "help", "copyright", "credits" or "license" for more informa…| ももいろテクノロジー

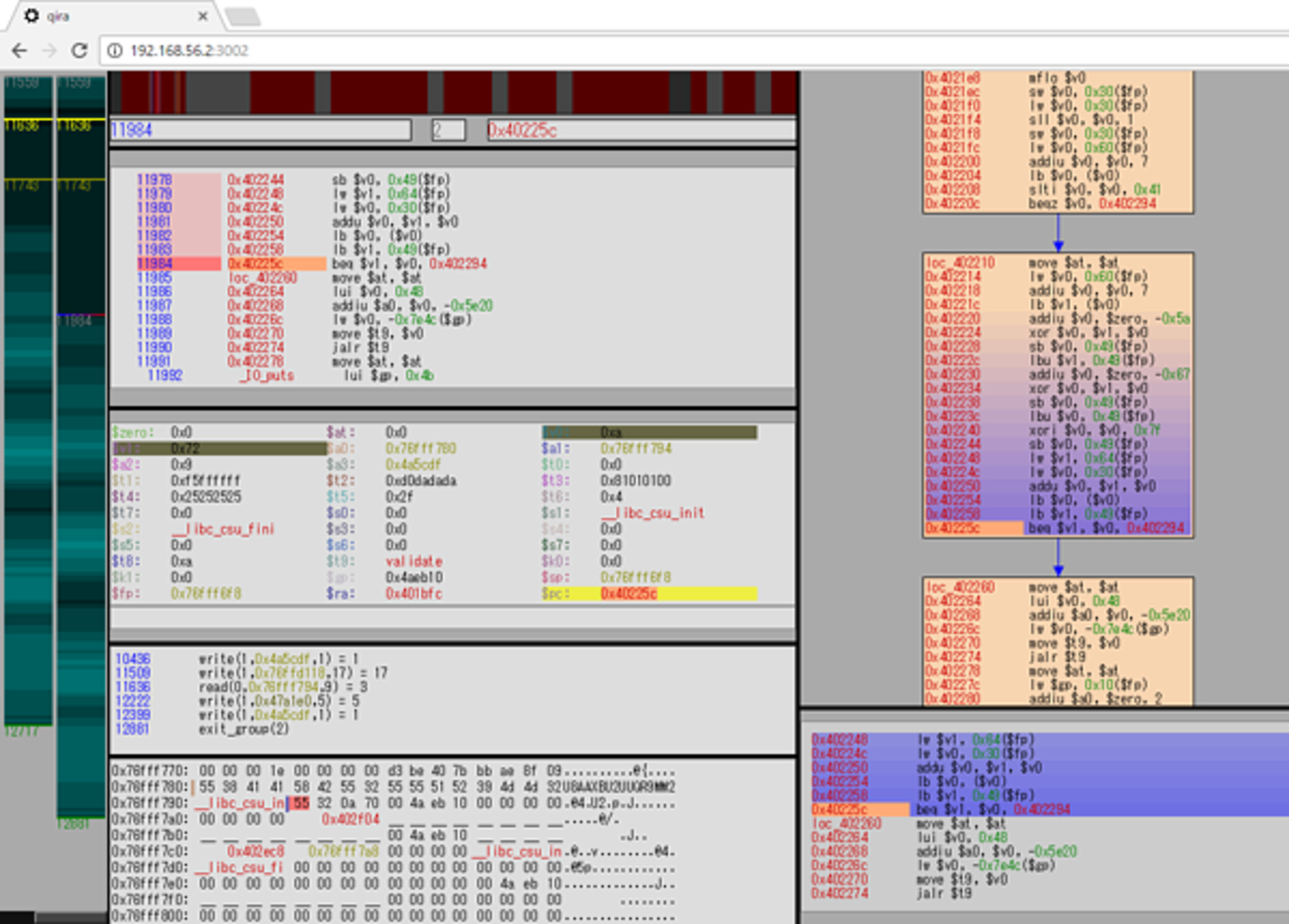

RCTF 2017 供養(Writeup)

RCTF 2017に参加。185ptで176位。 Sign In (Misc 32) Please join #rctf2017 on Freenode. And the flag is in topic. Format: RCTF{...} RCTF{Welcome_To_RCTF_2017} easyre (Reverse 153) 32 bit ELF実行ファイル。 $ file easy_re easy_re: ELF 32-bit LSB executable, Intel 80386, version 1, statically linked, corrupted section …| ももいろテクノロジー

PlaidCTF 2017 供養(Writeup)

PlaidCTF 2017に参加。236ptで182位。 sanity check (Misc 1) The flag is PCTF{poop} logarithms are hard (Misc 10) What is e1.000000001? Please enter in decimal with 7 places. (For example, if the answer was 2.71828183… the flag would be 2.7182818 ) 普通に計算すると2.7182818になるが、通らない。 $ gp -q ? exp(1.000000001) 2.7182…| ももいろテクノロジー

BCTF 2017 供養(Writeup)

BCTF 2017に参加。767ptで62位。 Checkin (Misc 69) スコアサーバに表示されているトークンを送る。 $ nc 202.112.51.247 6666 Connection UUID:[redacted] Token:[redacted] bctf{N0_PWN_N0_FUN} monkey (Pwn 327) Spidermonkeyのjsshellが動いている。 helpを見るとos.systemがあり、特に制限なく使うことができた。 $ nc 202.112.51.248 2333 js> help() (snip) os - interface object…| ももいろテクノロジー

ASIS CTF Quals 2017 供養(Writeup)

ASIS CTF Quals 2017に参加。1075ptで47位。 Welcome! (Trivia 1) What is the smallest valid flag for ASIS CTF? ASIS{} Start (Pwning/Warm-up 89) ELF 64-bit、NX、canary無効。 $ file Start_7712e67a188d9690eecbd0c937dfe77dd209f254 Start_7712e67a188d9690eecbd0c937dfe77dd209f254: ELF 64-bit LSB executable, x86-64, versi…| ももいろテクノロジー

Nuit du Hack CTF Quals 2017 供養(Writeup)

Nuit du Hack CTF Quals 2017に参加。410ptで113位。 Slumdog Millionaire (Web 100) 10個の疑似乱数を繋げたトークンとして、次に何が出てくるか求める問題。 seedがプロセスIDになっているので、last winningを一つ取得した後65535通りの総当たりで解ける。 import random def generate_combination(): numbers = "" for _ in range(10): rand_num = random.randint(0, 99) if rand_num < 10: numbers…| ももいろテクノロジー

April Fools' GTF 2017 供養(Writeup)

April Fools' GTF 2017に参加。1809ptで15位。 Welcome!! (Misc 555) Please input your password.(Today is April Fool) Today is April Fool がフラグ、かと思いきや何でも通るっぽい。 thinking_face (Trivia 51) Good GTFs always have trivia tasks. 🤔 (U+1F914) がフラグ。 Japanese Contest (Trivia 61) What’s the most famous CTF in Japan. SECCON…| ももいろテクノロジー

VolgaCTF 2017 Quals 供養(Writeup)

VolgaCTF 2017 Qualsに参加。1150ptで51位。 VC (crypto 50) Visual secret sharing scheme(Visual cryptography)。 $ composite -compose difference A.png B.png C.png VolgaCTF{Classic_secret_sharing_scheme} PyCrypto (crypto/reverse 150) 20バイトのランダムバイト列を鍵にフラグを暗号化している。 暗号化を行っているpycryptography.soのアセンブリコードを読むと、単に20バイトごと…| ももいろテクノロジー

0CTF 2017 Quals 供養(Writeup)

0CTF 2017 Qualsに参加。237ptで119位。 Welcome (Misc 12) IRCのチャンネルトピックにflagがある。 #0ctf2017: Welcome to 0ctf 2017! https://ctf.0ops.net (flag{Welcome_to_0CTF_2017}) integrity (Crypto 75) AES-128-CBCで暗号化されたデータを細工する問題。 最初の1ブロックがちょうどMD5(128 bit)になっているため、IVを変えることでMD5の値を自由にコントロールすることができる。 1ブロック余分に作って得た暗...| ももいろテクノロジー

AlexCTF 供養(Writeup)

AlexCTFに参加。990ptで259位。 TR1: Hello there (Trivia 10) IRCのチャンネル名にフラグがある。 IRC: #alexctf @freenode #alexctf: Alexandria University student held capture the flag event ctf.oddcoder.com ALEXCTF{W3_w15h_y0u_g00d_luck} TR2: SSL 0day (Trivia 20) It lead to memory leakage between servers and clients rending l…| ももいろテクノロジー

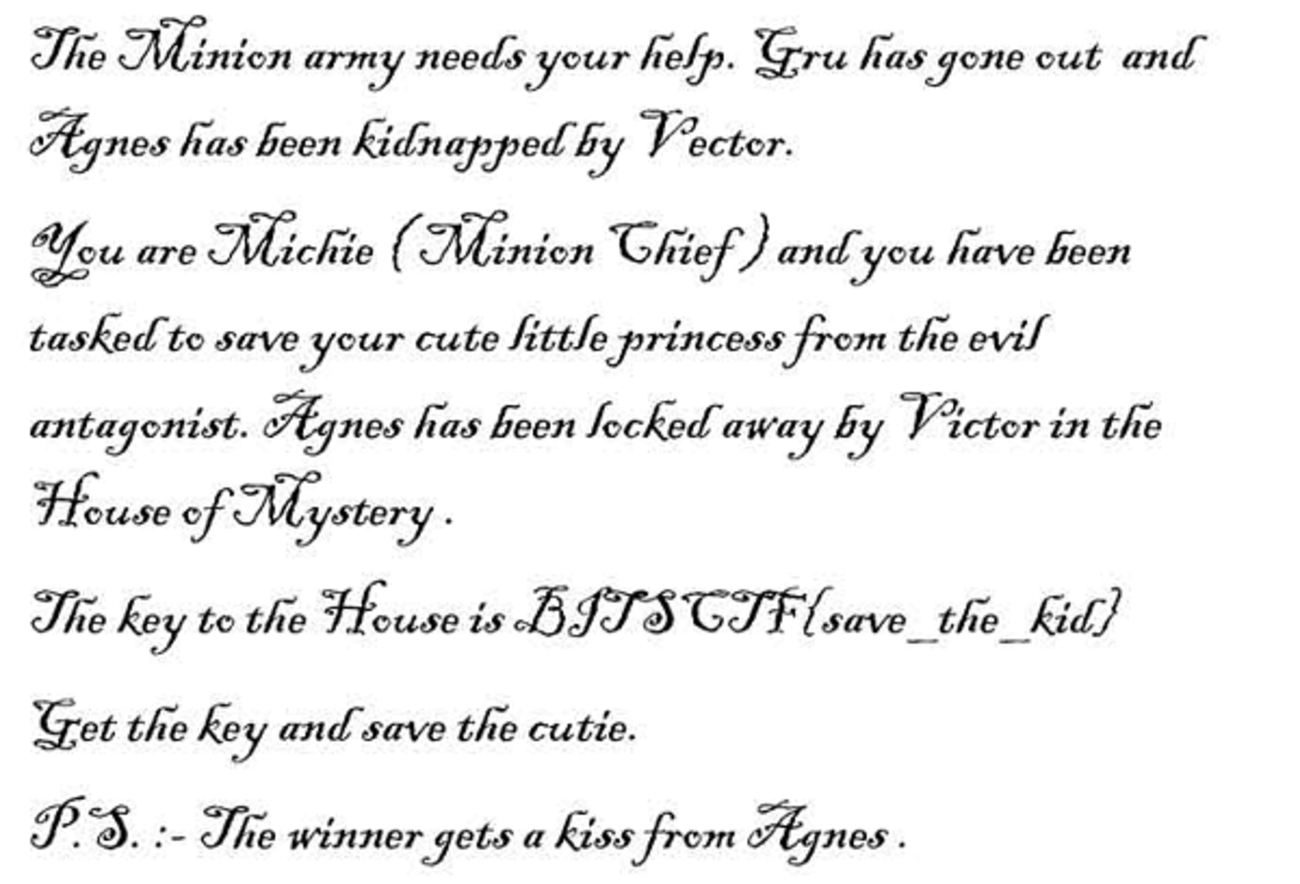

BITSCTF 2017 供養(Writeup)

BITSCTF 2017に参加。410ptで30位。 BotBot (Web 10) /robots.txtを見るとそれっぽいものがある。 Useragent * Disallow: /fl4g /fl4gにアクセスすると301になるが、/fl4g/にしたところフラグが得られた。 $ curl -v http://botbot.bitsctf.bits-quark.org/fl4g * Trying 205.139.17.49... * Connected to botbot.bitsctf.bits-quark.org (205.139.17.49) port 80 (#0) > GET /…| ももいろテクノロジー

Insomni'hack teaser 2017 供養(Writeup)

Insomni'hack teaser 2017に参加。250ptで93位。 baby (Pwn 50) NX、PIE、FullRELROが有効なx86-64 ELF。 # file baby baby: ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, for GNU/Linux 2.6.32, not stripped # gdb -q ./baby Reading symbols from ./baby..…| ももいろテクノロジー

SWIMMER OSINT CTF 2026 writeup - st98 の日記帳 - コピー

あけましておめでとうございます。1/17 - 1/18という日程で、12時間の競技時間で開催された。今回もDIVER OSINT CTF 2025に引き続き、チーム「25時、ディスコードで。」というBunkyoWesternsとProject Sekaiの混成チームで、桃井愛莉として参加し2位。我々は3時間ちょっとで全完したのだけれども、1位のチームは我々より30分早く全問解いていた。うーん、何問かでプレイングをミス...| st98 の日記帳 - コピー

HTB: HackNet

HackNet hosts a social media site for hackers built with Django. I’ll find an HTML injection in the username field that, combined with how the likes page renders usernames, leads to server-side template injection. While Django templates are restrictive, I’ll use the SSTI to dump user data including plaintext passwords, finding one user whose email reveals their Linux username. After SSHing in, I’ll discover Django’s FileBasedCache uses pickle serialization with a world-writable cache ...| 0xdf hacks stuff

HTB: Previous | 0xdf hacks stuff

Previous starts with a NextJS application for a fictional JavaScript framework. I’ll exploit the infamous NextJS middleware vulnerability to access the authenticated portion of the site. From there, I’ll find a directory traversal vulnerability in a download API that allows reading files from the server, including the NextAuth config with hard-coded credentials. Those creds work for SSH, and I’ll pivot to root by abusing a misconfigured sudo rule that runs Terraform multiple ways.| 0xdf hacks stuff

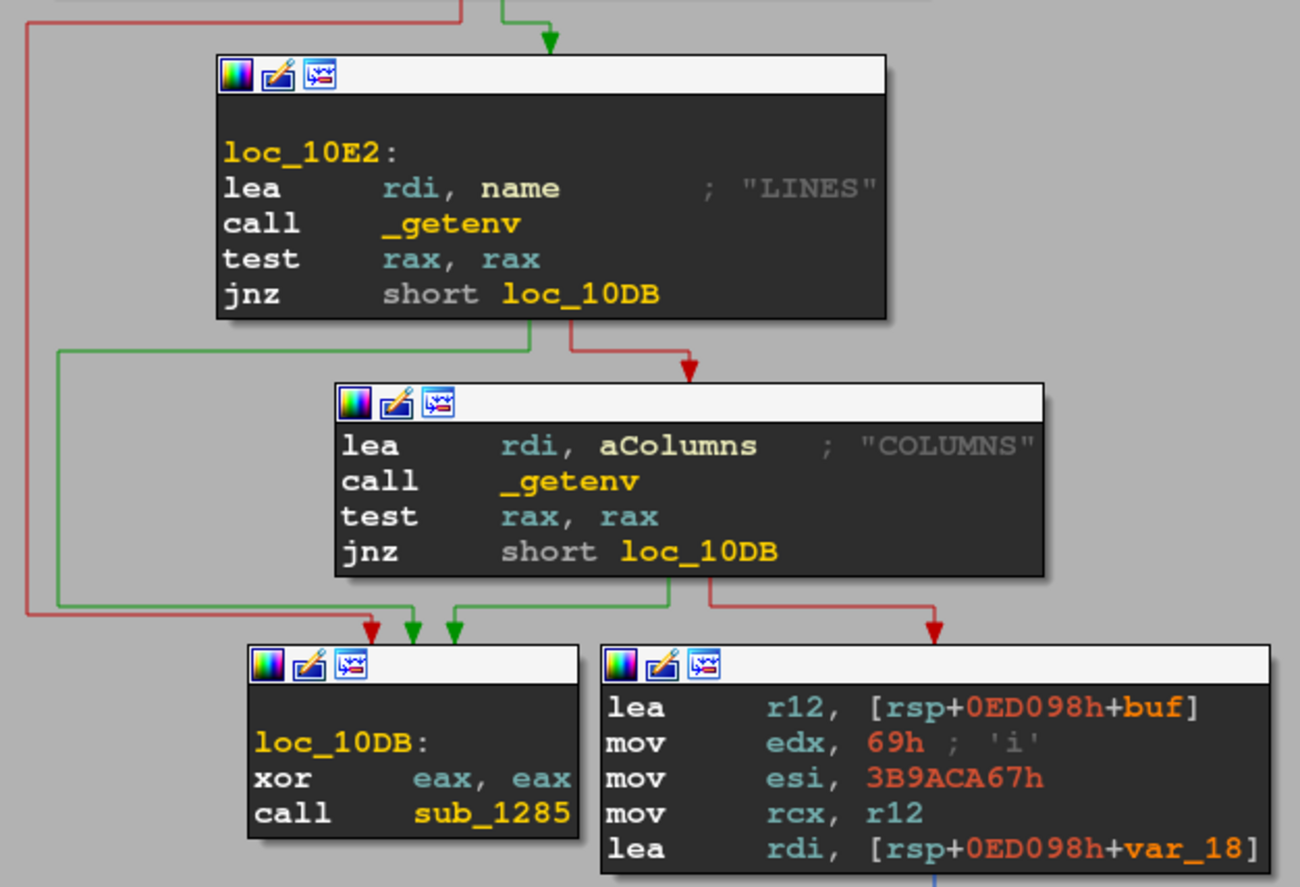

SDCTF 2024 food-without-salt game rev challenge writeup | fastcall's blog

top tier trolling inside| fastcall's blog

NewportBlakeCTF 2023 Web Writeup

Web only| ママント・ヒヒ

BlackHat MEA Qualification CTF Writeup

GG| ママント・ヒヒ

SECCON Beginners CTF 2023 作問者Writeup

SECCON Beginners CTF 2023 作問者Writeup| ママント・ヒヒ

WaniCTF 2023 writeup

🐊 eats GW| ママント・ヒヒ

r2GPT

ChatGPTが流行ってるのでradare2でも使えるようにした| ママント・ヒヒ

r2stelftools

stelftoolsが便利なのでradare2でも使えるようにした| ママント・ヒヒ

taskctf22 writeup

task22 writeup| ママント・ヒヒ

UECTF2022 writeup

UECTF2022 writeup| ママント・ヒヒ

SECCON Beginners CTF 2022 作問者Writeup

かなりごめんなさい| ママント・ヒヒ

IPFactory WelcomeCTF 2022 開催記&作問者writeup

IPFactory WelcomeCTF 2022 開催記&作問者writeup| ママント・ヒヒ

TSG LIVE! 8 CTF writeup

TSG LIVE! 8 CTF writeup| ママント・ヒヒ

b01lers CTF 2022 writeup

b01lersCTF2022 writeup| ママント・ヒヒ

UMDCTF 2022 writeup

UMDCTF 2022 writeup| ママント・ヒヒ

taskctf21 writeup

taskctf21 writeup| ママント・ヒヒ

NITIC CTF2 writeup

NITIC CTF2 writeup| ママント・ヒヒ

setodaNote CTF writeup

setodaNote CTF writeup| ママント・ヒヒ

Best Pwnable Challenges 2025 - CTFするぞ

はじめに 今年参加したCTFの中から主観で面白かった問題を取り上げます。毎週参加してるわけではないので他にも面白い問題があったと思いますが、CTFtimeでtop 10に入るほどには参加していたらしいので今年は記事にしてみました。もっと面白い問題を知っているぞという方はぜひ教えてください。 はじめに 受賞作品一覧 Stack Impromptu - 創造力賞 作問者 解説と概要 コメ...| CTFするぞ

hxp 39C3 CTF writeup

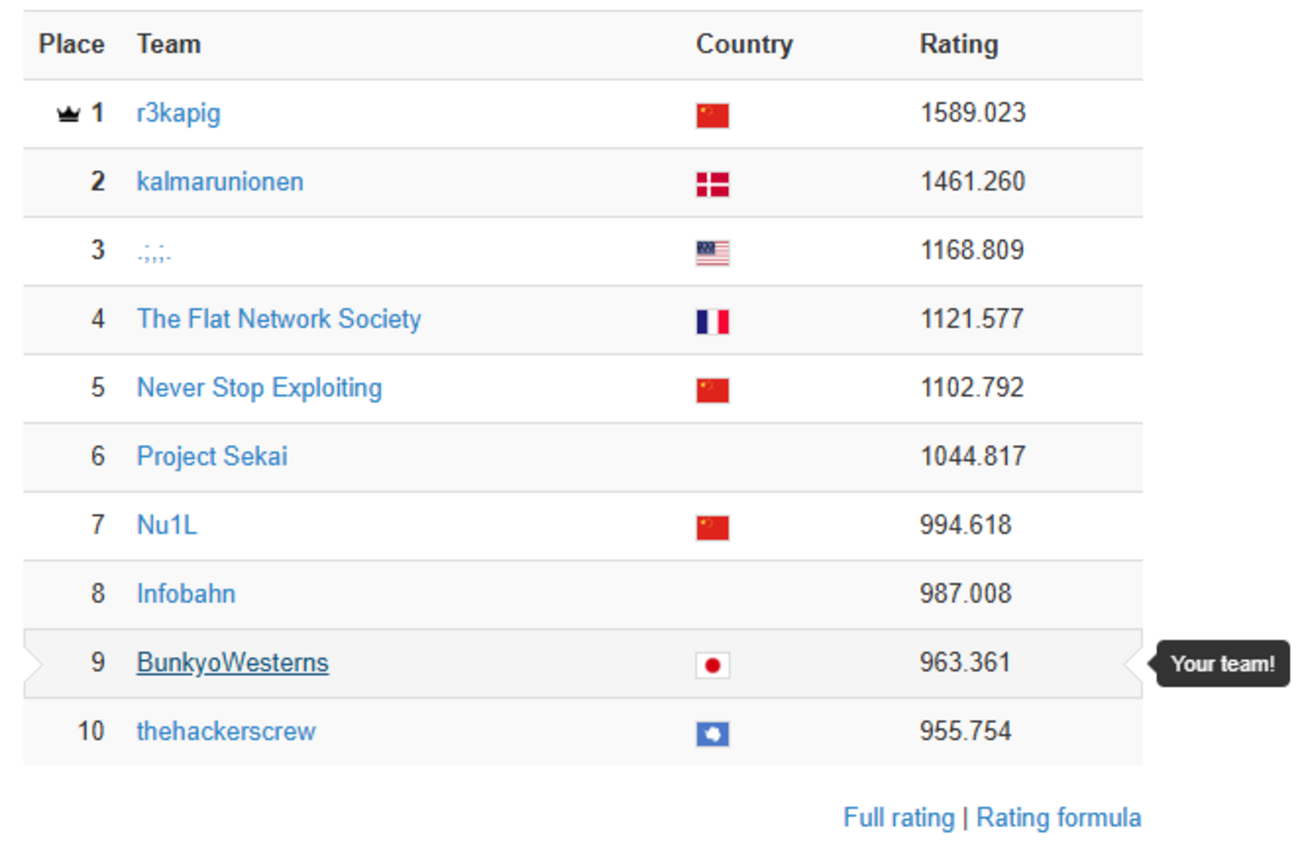

12/28 - 12/30という日程で開催された。BunkyoWesternsで参加して14位。ASIS CTF Finals 2025が2025年に出る最後のCTFとなるはずだったが、急遽こちらにも参加して、これが2025年のCTF納めとなった。 ASIS CTF Finals 2025とhxp 39C3 CTFで獲得したrating pointsが反映されたことにより、CTFtime.org上でBunkyoWesternsは2025年に総合9位となった。日本チームがトップ10に入るのは5年ぶり、また2011-2012年のsute...| st98 の日記帳 - コピー

ASIS CTF Finals 2025 writeup - st98 の日記帳 - コピー

12/27 - 12/28という日程で開催された。BunkyoWesternsで参加して4位。Miscの謎アーカイブファイル問に唸りつつも、Webは面白かった。これが2025年最後のCTFとなるはずだったのだけれども、hxp 39C3 CTFにも急遽出ることになりCTF納めパート2が始まった。 [Web] Gemviewerも、nobodyでも読める/書き込める場所に対するPath TraversalからいかにRCEに持ち込むかがわからず解けなかった。Gunicorn...| st98 の日記帳 - コピー

SANS Holiday Hack Challenge 2025: Revenge of the Gnome(s)

The 2025 SANS Holiday Hack Challenge: Revenge of the Gnome(s) takes place over three acts in the Dosis neighborhood, where gnome dolls have come to life and are scurrying around furthering a plot by Frosty the Snowman to freeze the world so that it’s always winter and he never melts. I’ll work through 27 challenges ranging from beginner-friendly to expert-level, covering web exploitation, reverse engineering, cloud security, AI prompt injection, cryptography, and signal analysis to help s...| 0xdf hacks stuff

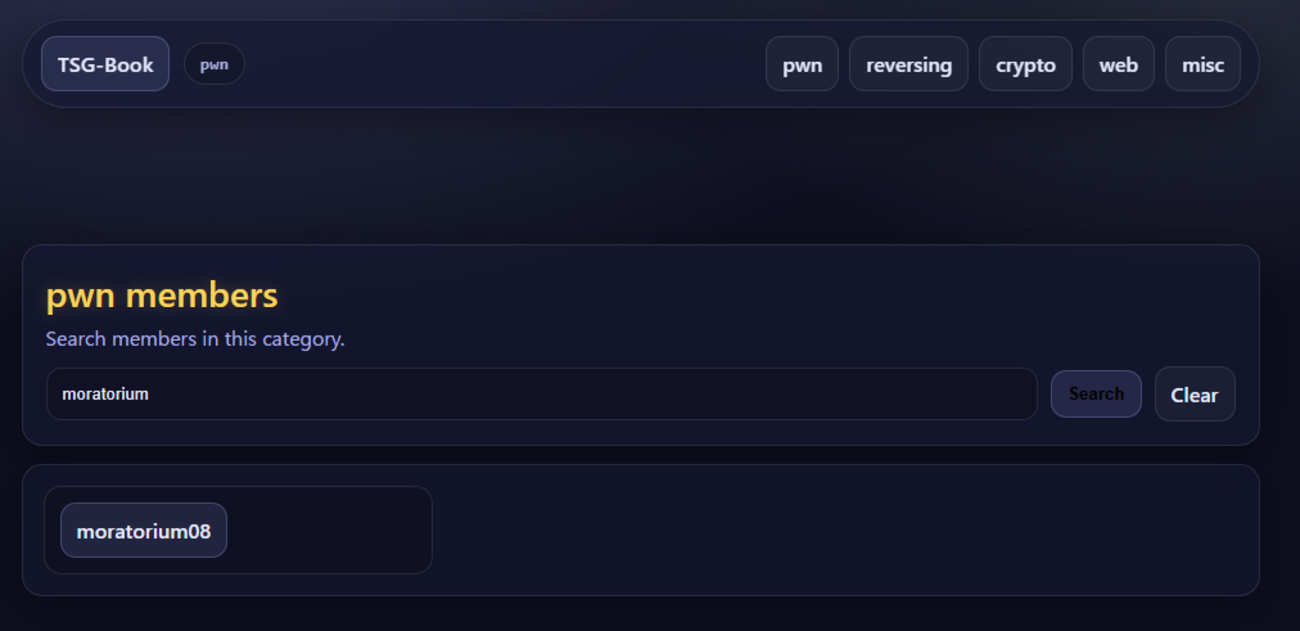

TSG CTF 2025 writeup

12/20 - 12/21という日程で開催された。BunkyoWesternsで参加して全体2位、国内1位。今回の大会はなんと国内チーム限定でオンサイトの決勝大会が春に開催されるらしく、いわく国内上位10チームが決勝に進めるということだった。通過できてよかった。あわせて、優勝チームはSECCONの国際決勝に進めるということだったけれども、同点2位で悲しい。 [Web 100] library (227 solves) [Web...| st98 の日記帳 - コピー

HKCERT CTF 2025 (Qualifying Round) writeup - st98 の日記帳 - コピー

12/19 - 12/21という日程で開催された。BunkyoWesternsで参加して9位。裏番組でTSG CTF 2025が開催されていたため、両方に出ていた。こちらは上位5チームが香港で開催される決勝大会に進める。うーん。 今年はBlack Bauhinia作問ではなくなってしまって、問題の方向性がかなり変わっていて悲しかった。本土の方のクオリティが低いCTFという感じの雰囲気だった。あと、48時間ある...| st98 の日記帳 - コピー

HTB: Editor | 0xdf hacks stuff

Editor is a Linux box hosting a code editor website, with documentation on an XWiki instance. I’ll exploit a vulnerability in XWiki’s Solr search that allows unauthenticated Groovy script injection to get remote code execution and a shell. From there, I’ll find database credentials in the XWiki Hibernate config and pivot to a user who reuses the password. Enumerating localhost services, I’ll find NetData running an older version that installs a vulnerable ndsudo SetUID binary that is ...| 0xdf hacks stuff

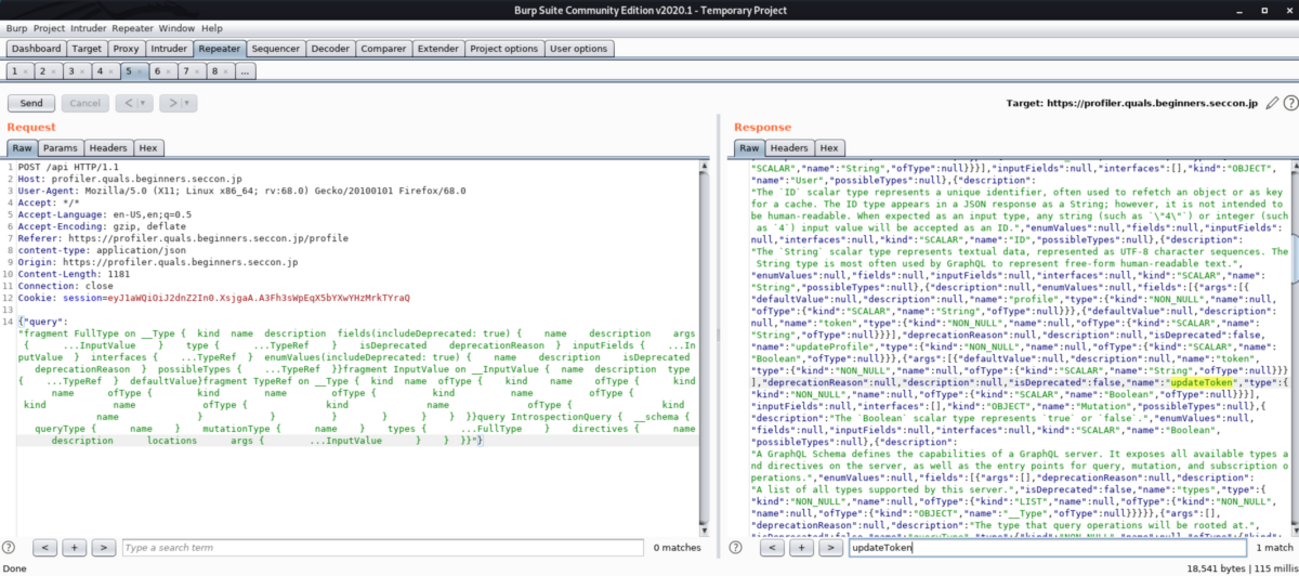

【2021年】CTF Web問題の攻撃手法まとめ

2021年のCTFイベントで出題されたWeb問題のWriteupを読んで、新しく知った攻撃手法やツールなどをピックアップして紹介します。| こんとろーるしーこんとろーるぶい

【2020年】CTF Web問題の攻撃手法まとめ

2020年のCTFイベントで出題されたWeb問題のwriteupを読んで、新しく知った攻撃手法やツールなどをピックアップして紹介します。| こんとろーるしーこんとろーるぶい

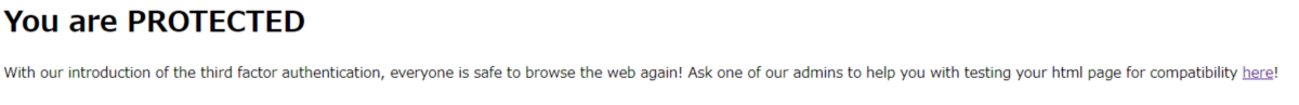

DEF CON CTF Qualifier 2021 writeup - threefactooorx

ここ最近、CTFへの参加ができておらず、久しぶりのWriteup投稿。 DEF CON CTFはCTF界のお祭りであるし、GW期間で時間が少し取れたので参加することにした。 とは言え、pwn問とrev問が多数を占めておりWeb問は1問のみ。 何とかその1問は解いたことで責務を果たした。 問題 This is the end of phishing. The Order of the Overflow is introducing the ultimate authentication factor, the most important one, the final ...| こんとろーるしーこんとろーるぶい

UTCTF 2020 writeup - Wasm Fans Only

某CTFチームのAdvent Calendar 2020向けの記事です。 例年のごとく年末の締めくくりとして今年開催のWeb系のWriteupを読み漁っていたところ、WebAssemblyの問題にいくつか遭遇した。WebAssemblyは比較的Rev問に近く苦手意識があるものの解けるようになりたいと思っていた。そんな折にChromeのWebAssemblyのデバッグ機能が強化された記事を見かけた。 developers.google.com これで少し手が出...| こんとろーるしーこんとろーるぶい

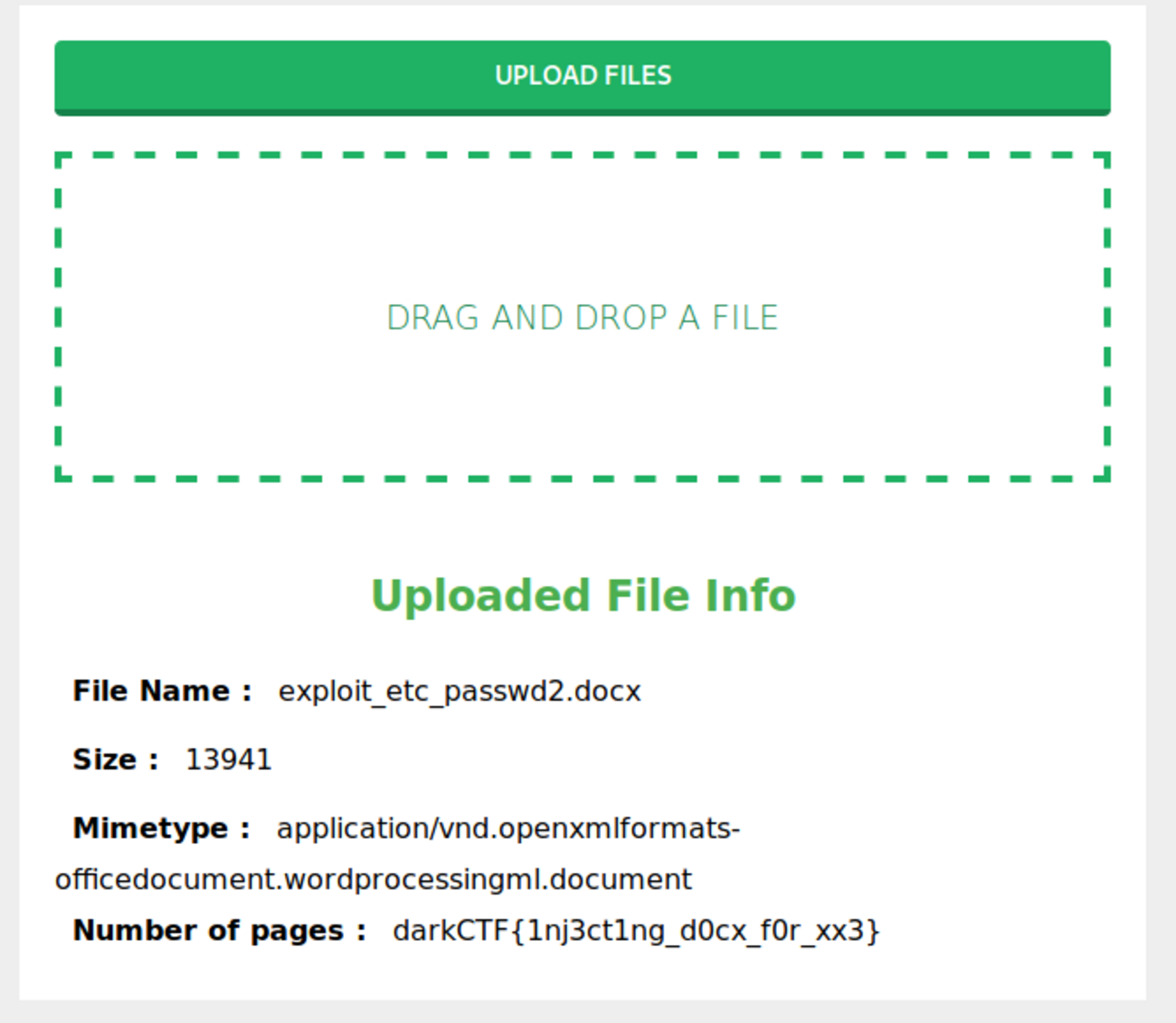

DarkCTF Writeup

仕事や資格試験や夜泣き対応でCTFどころではない状態であったが、それらが同時に落ち着いてきたので久しぶりのCTF。 本ブログにも「この広告は、90日以上更新していないブログに表示しています。」と表示されており、少しあせらされた。 今週末は多数のCTFが開催されていたが、チームメンバーが既に解き始めていたことと、20位まで商品が出ることから、DarkCTFに注...| こんとろーるしーこんとろーるぶい

SECCON Beginners CTF 2020 Writeup

noranecoチームは未参加のため、いつもと違うチームで参加。 Web問を中心に解いた。 色々な方がwriteupを書いてくれると思うので簡易的なwriteupにとどめる。 Web Spy Tweetstore unzip profiler Somen Crypt R&B Reversing ghost Misc readme Web Spy DBに存在するユーザを特定すれば勝ち。 ソースコードを読むと、nameを条件にDBからユーザを検索して、存在しない場合は終了し、存在する場合は後続...| こんとろーるしーこんとろーるぶい

DEF CON CTF Qualifier 2020 Writeup - uploooadit

Question https://uploooadit.oooverflow.io/ Files: app.py 358c19d6478e1f66a25161933566d7111dd293f02d9916a89c56e09268c2b54c store.py dd5cee877ee73966c53f0577dc85be1705f2a13f12eb58a56a500f1da9dc49c0 ソースコードは以下のとおり。 app.py import os import re from flask import Flask, abort, request import store GUID_RE =…| こんとろーるしーこんとろーるぶい

Byte Bandits CTF 2020 Writeup - Notes App

Question noob just created a secure app to write notes. Show him how secure it really is! https://notes.web.byteband.it/ Solution 調査 ソースコードが添付されている。 main.pyのみ、以下に転記する。 import os from flask import Flask, render_template, request, flash, redirect from flask_sqlalchemy import SQLAlchemy from flask_logi…| こんとろーるしーこんとろーるぶい

TAMUCTF 2020 Writeup - Web + Misc

久しぶりのCTF。 TAMUCTF2020のWeb問題を全完したのでwriteupを書く。ついでにMISCも2問ほど。 手頃な難易度でした。 CREDITS Question Solution TOO_MANY_CREDITS_1 Question Solution FILESTORAGE Question Solution PASSWORD_EXTRACTION Question Solution MENTALMATH Question Solution TOO_MANY_CREDITS_2 Question Solution GEOGRAPHY Question Solution NOT_…| こんとろーるしーこんとろーるぶい

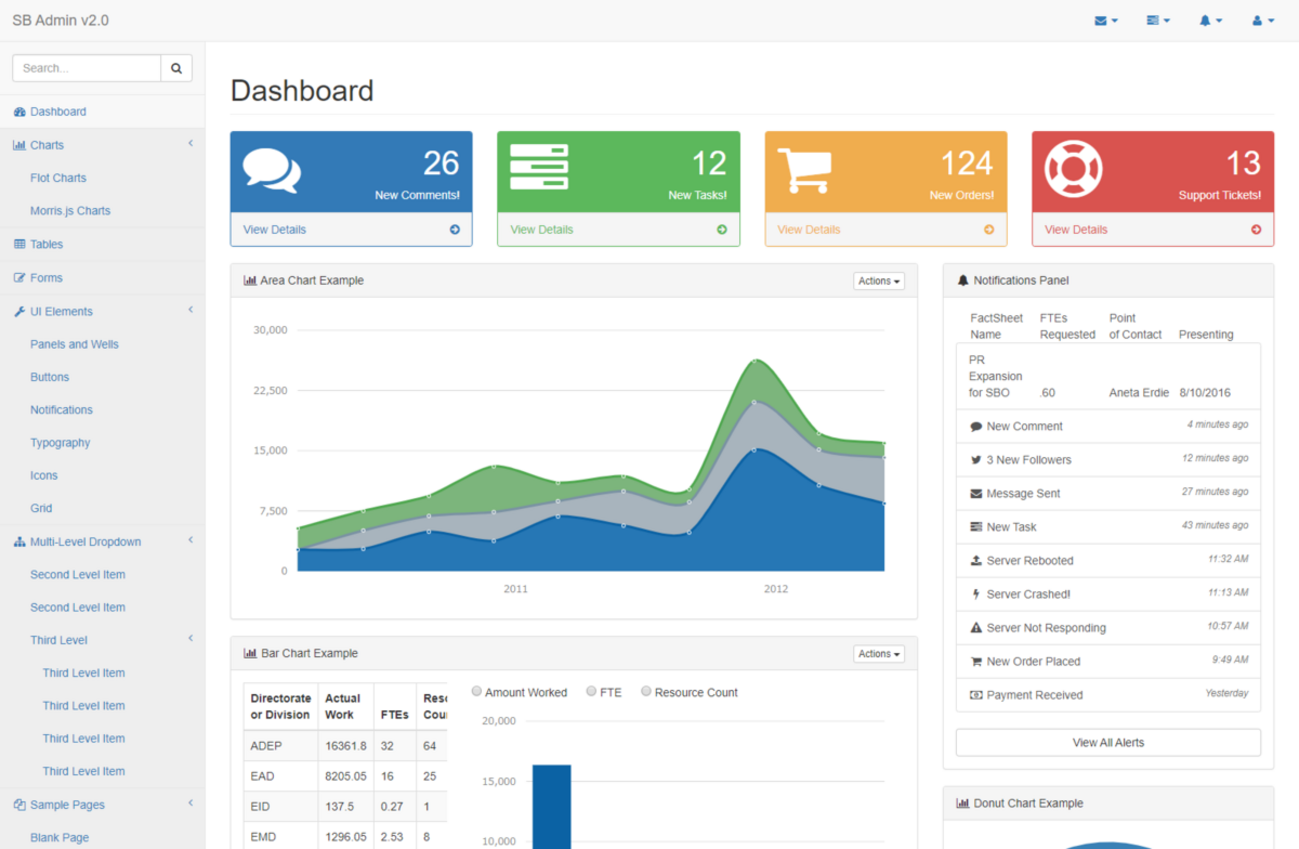

nullcon HackIM 2020 Writeup - Lateral Movement

Question Uncover the new path. http://3.12.166.246:3000/ Note: no need to bruteforce tenant. The tenant can be any string. Solution Stage1 URLにアクセスすると、リッチなUIだが静的な画面。 script.jsのbuildActionRequest関数を見ると、/api/1/というパスが存在することがわかる。 function buildActionRequest(tenant, tag, typ, action, options) { var path;…| こんとろーるしーこんとろーるぶい

nullcon HackIM 2020 Writeup - ghost

Question Ever had a scary feeling when you are alone that there is something in the room, but you cant see it with your eyes alone? Don't be scared to probe at - https://web1.ctf.nullcon.net:8443/ Note: Challenge Is Not Down Solution Stage1 ChromeでURLにアクセスしてもERR_CONNECTION_REFUSEDが発生する。 ヒントを見ると、女性が1…| こんとろーるしーこんとろーるぶい

The 2019 SANS Holiday Hack Challenge Writeup

あけましておめでとうございます。 今年もSANS社がHoliday Hack Challengeを開催しており、参加&全完しましたのでwriteupを書きます。 holidayhackchallenge.com 昨年のwriteup記事はこちらです。 graneed.hatenablog.com 概要 Terminal問題 Escape Ed Linux Path Mongo Pilfer Nyanshell Smart Braces Xmas Cheer Laser 1. angle 2. refraction 3. temperature 4. gas Frosty Keypad! Gra…| こんとろーるしーこんとろーるぶい

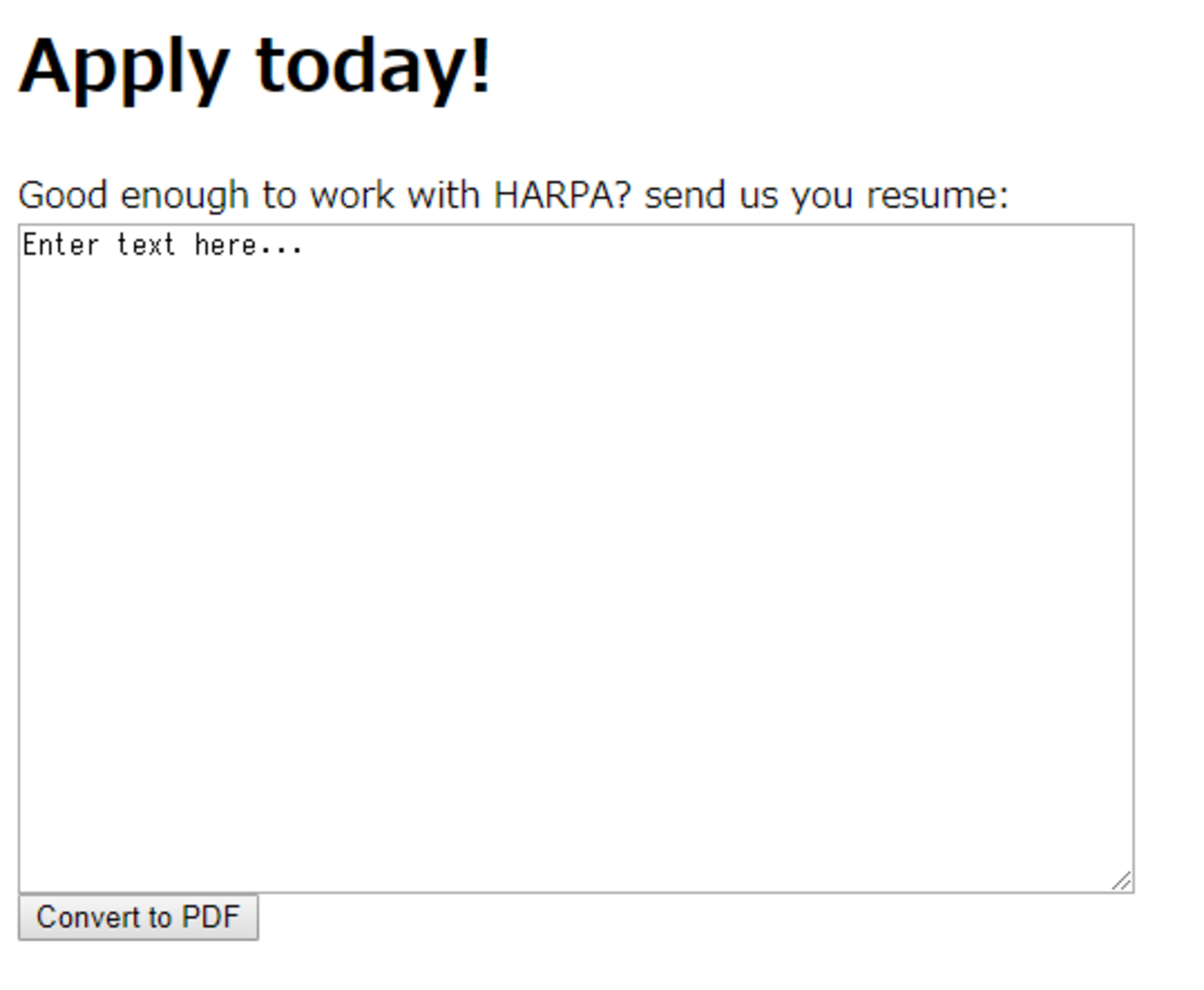

Pwn2Win CTF 2019 Writeup - Baby Recruiter

Question We found a Curriculum service from HARPA. Well, what do you think about pwn it? :) P.S.: the flag is not in default format, so add CTF-BR{} when you find it (leet speak). 添付のソースコードは以下のとおり。 setup.sh #!/bin/bash # build docker docker build -t babyrecruiter . # setup firewall docker run --cap-…| こんとろーるしーこんとろーるぶい

SECCON 2019 Online CTF Writeup - Web

いつものnoranecoチームではなく、心だけは若い2名と本当の若者2名で別チームを作って参加。 残念ながら決勝進出は厳しい得点だったので、12月のSECCONでは別の催し物への参加やnoraneco本隊を応援する。 Option-Cmd-U Question Solution web_search Question Solution Stage1 Stage2 fileserver Question Solution Stage1 Stage2 Option-Cmd-U Question No more "View Page Source"! http://ocu.chal.seccon.j…| こんとろーるしーこんとろーるぶい

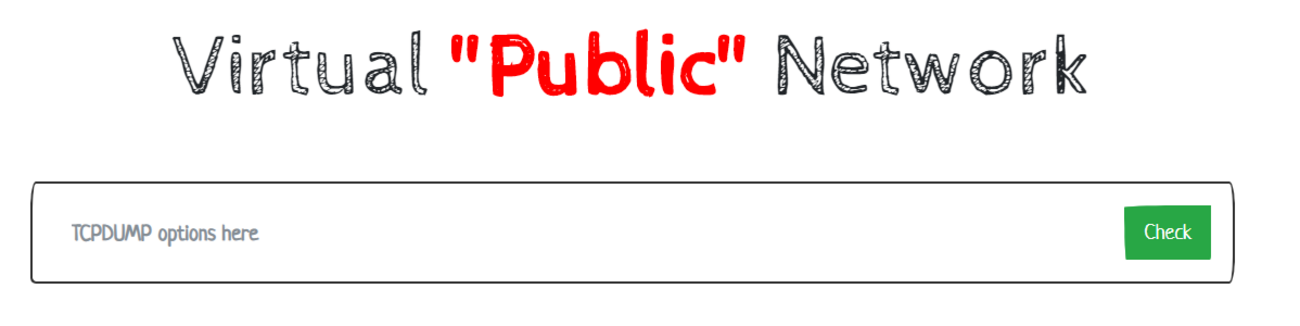

HITCON CTF 2019 Writeup - Virtual Public Network

Question Vulnerable Point of Your Network :) http://13.231.137.9 Solution HTMLソースを表示する。 diag.cgiは以下のとおり。 #!/usr/bin/perl use lib '/var/www/html/'; use strict; use CGI (); use DSSafe; sub tcpdump_options_syntax…| こんとろーるしーこんとろーるぶい

Syskron Security CTF Writeup - My servo drive is getting mad

Question My servo drive sends strange parameters. Can you decode them? I have to go for lunch. mqtt.ctf.syskron-security.com:1883 Solution MQTTで接続するようなので、簡単な受信スクリプトを書く。 過去の問題ではMQTT over WebSocketだったが、今回は普通のMQTT。 過去のWriteupは以下。 hxp CTF 2018 Writeup - time for h4x0rpsch0rr? - こんとろーるしーこんとろーるぶい import p…| こんとろーるしーこんとろーるぶい

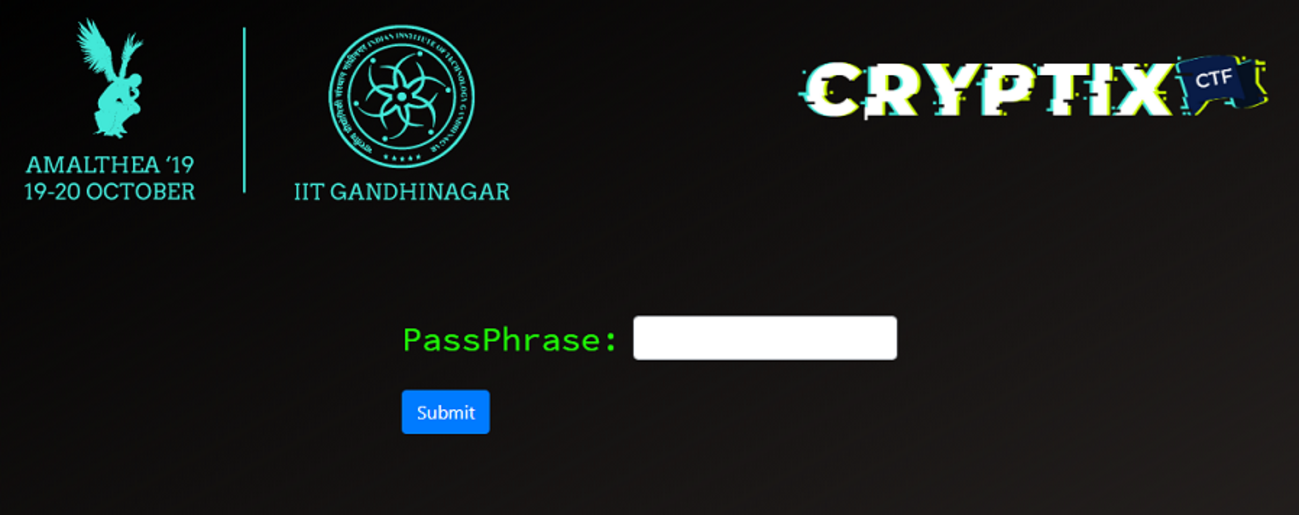

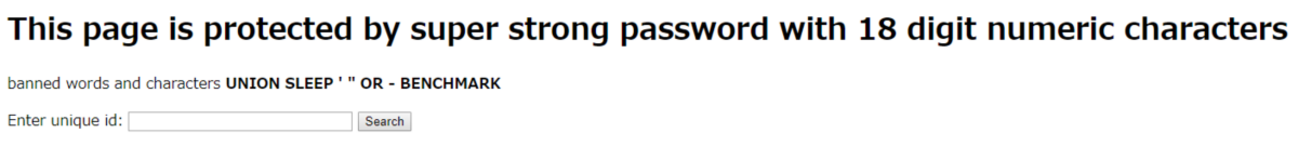

CryptixCTF'19 Writeup - Pure Magic

普通のBlind SQL Injectionの問題だが、いつも適当にリニアサーチで解いていたところをバイナリサーチで実装したので、メモとして残しておく。 Question Like all fairy tails, you need a passphrase to pass through the cave and get the flag! https://cryptixctf.com/web3 NOTE: The flag format is flag{XXXXX} as usual. Solution ' or 1=1#を入力すると以下の表示。 You thought it would …| こんとろーるしーこんとろーるぶい

Rooters CTF Writeup - Web(全問)

全体的に難易度は低めで、少々思うところもある問題でしたがリハビリということで。 baby web Question Solution notifyXapi Question Solution I <3 Flask Question Solution imgXweb Question Solution searchXapi Question Solution baby web Question My junior dev just set up a password protected webpage. Can you get in? https://babyweb.rootersctf.in/…| こんとろーるしーこんとろーるぶい

picoCTF 2019 Writeup - Empire3, droids4

チームとしては全完し、自分はWeb問とAndroidのRev問とForensics問を幾つか解いた。 問題数が多いため、配点が高い問題から2問だけWriteupを記載。 Empire3 500 Question Solution droids4 500 Question Solution Empire3 500 Question Agent 513! One of your dastardly colleagues is laughing very sinisterly! Can you access his todo list and discover his nefarious plans…| こんとろーるしーこんとろーるぶい

ISITDTU CTF 2019 Quals Writeup - XSSgame1

Question This is a XSS game, Try execute script and get cookie in Chrome http://165.22.52.11/XSSGAME1/ Solution click meのリンクを押下するとhttp://165.22.52.11/XSSGAME1/?pl=xssに遷移する。 HTMLソースは以下の通り。 /*** We prevent change the location ***: xss| こんとろーるしーこんとろーるぶい

HSCTF 6 Writeup - Keith Logger

Question Keith is up to some evil stuff! Can you figure out what he's doing and find the flag? Solution 添付ファイルは拡張子crxのChrome Extension。 7zipで中身を覗くとcontent.jsがある。 var timeout_textarea; var xhr_textarea; $("textarea").on("keyup", function() { if (timeout_textarea) { clearTimeout(timeout_textarea); } i…| こんとろーるしーこんとろーるぶい

SECCON Beginners CTF 2019 Writeup

noranecoは未参加だったので、いつもと違うチームで参加。 Webメイン、CryptとMisc少々解いた。昨年より難しかった印象。 おそらく色々な人がwriteupを書いてくれると思うので、いつもより簡易的な説明に留める。 [warmup] Ramen Question Solution katsudon Question Solution Himitsu Question Solution Secure Meyasubako Question Solution Party Question Solution Dump Question Solution Sliding puzzle Qu…| こんとろーるしーこんとろーるぶい

Harekaze CTF 2019 Writeup - [a-z().]

Question if (eval(your_code) === 1337) console.log(flag); http://problem.harekaze.com:40001 Solution 1337の値を返す、a-z().の文字種かつ200文字未満のJavaScriptコードを作成できたらフラグがゲットできる問題。 環境はNode.jsのvmモジュール。 if (code && code.length < 200 && !/[^a-z().]/.test(code)) { try { const result = vm.runInNewContext(code, {}, { tim…| こんとろーるしーこんとろーるぶい

DEF CON CTF Qualifier 2019 Writeup - ooops

Question On our corporate network, the only overflow is the Order of the Overflow. attachment: info.pac eval((function(){var s=Array.prototype.slice.call(arguments),G=s.shift();return s.reverse().map(function(f,i){return String.fromCharCode(f-G-19-i)}).join('')})(29,202,274,265,261,254,265,251,267,2…| こんとろーるしーこんとろーるぶい

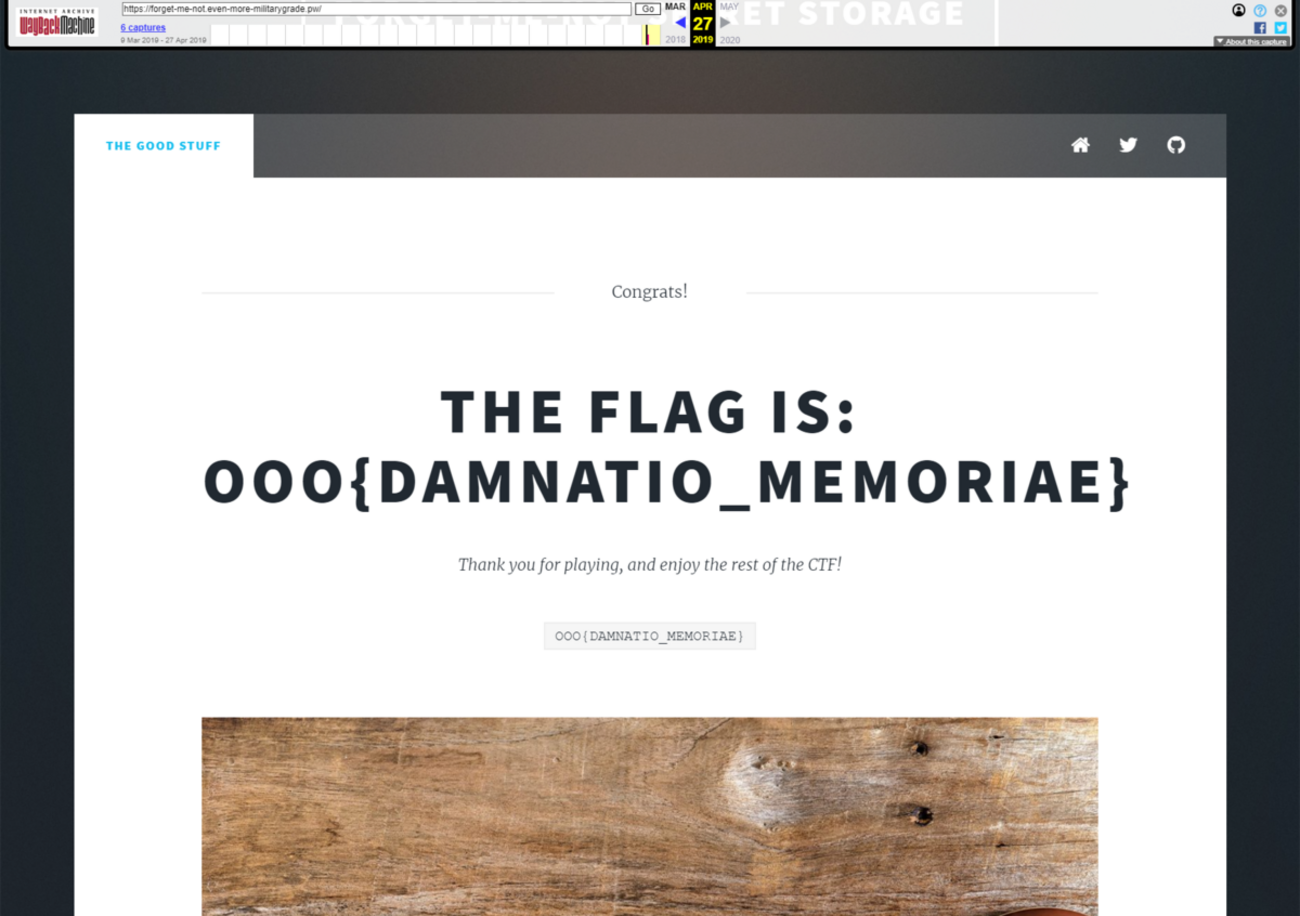

DEF CON CTF Qualifier 2019 Writeup - cant_even_unplug_it - こんとろーるしーこんとろーるぶい

Question You know, we had this up and everything. Prepped nice HTML5, started deploying on a military-grade-secrets.dev subdomain, got the certificate, the whole shabang. Boss-man got moody and wanted another name,we set up the new names and all. Finally he got scared and unplugged the server. Can y…| こんとろーるしーこんとろーるぶい

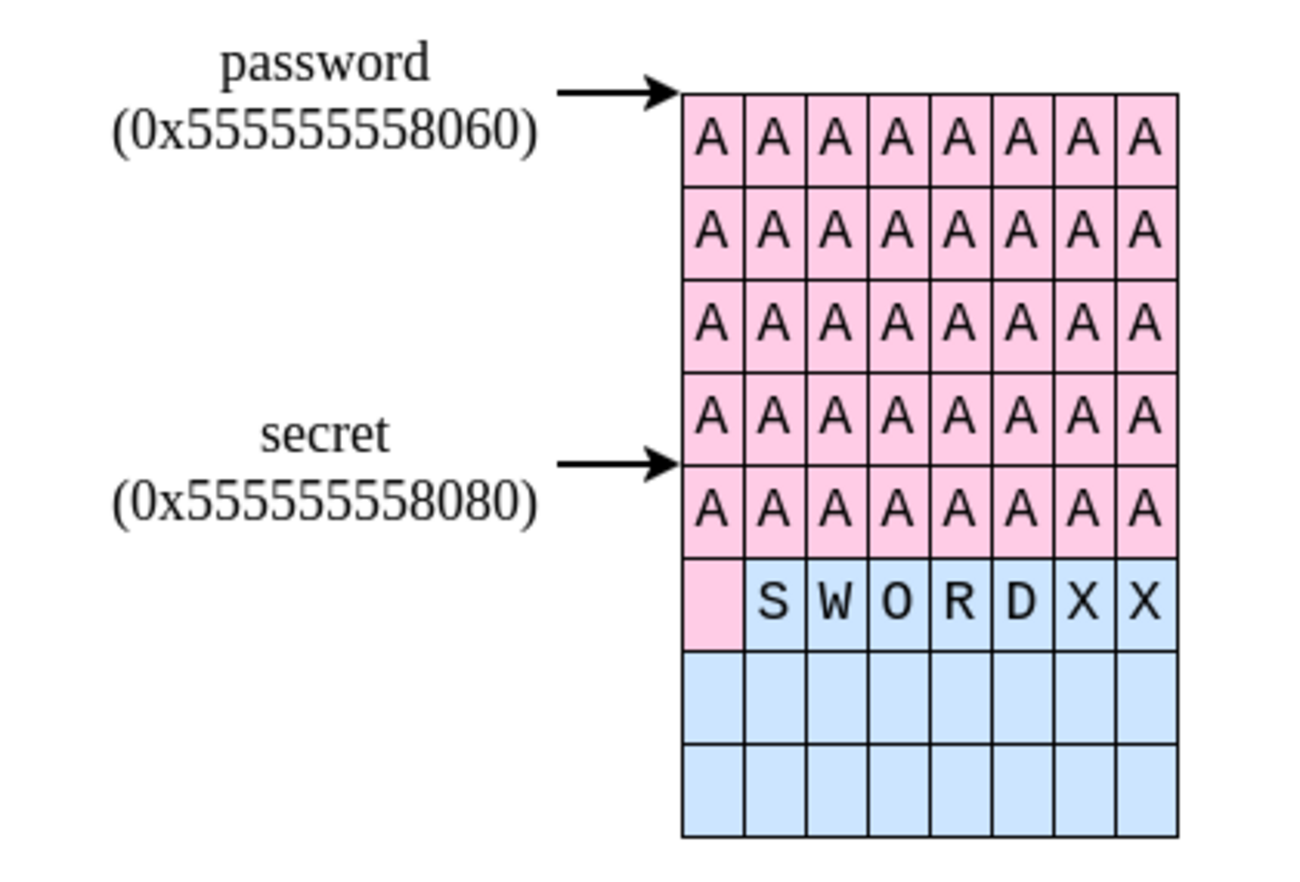

login-bonus (Daily AlpacaHack 2025/12/17) 公式Writeup - CTFするぞ

はじめに この記事では、私が2025年12月17日の Daily AlpacaHack で出題した login-bonus の解説をします。プログラミングは少しできるあるいはLinuxは少し触れるけどCTFには参加したことがない、くらいの層を想定して書いています。 問題を先に解きたい方は こちら からどうぞ。 問題概要 以下の5つのファイルが渡されます。 $ ls compose.yaml Dockerfile flag.txt login login.c 基本的にpwnの...| CTFするぞ

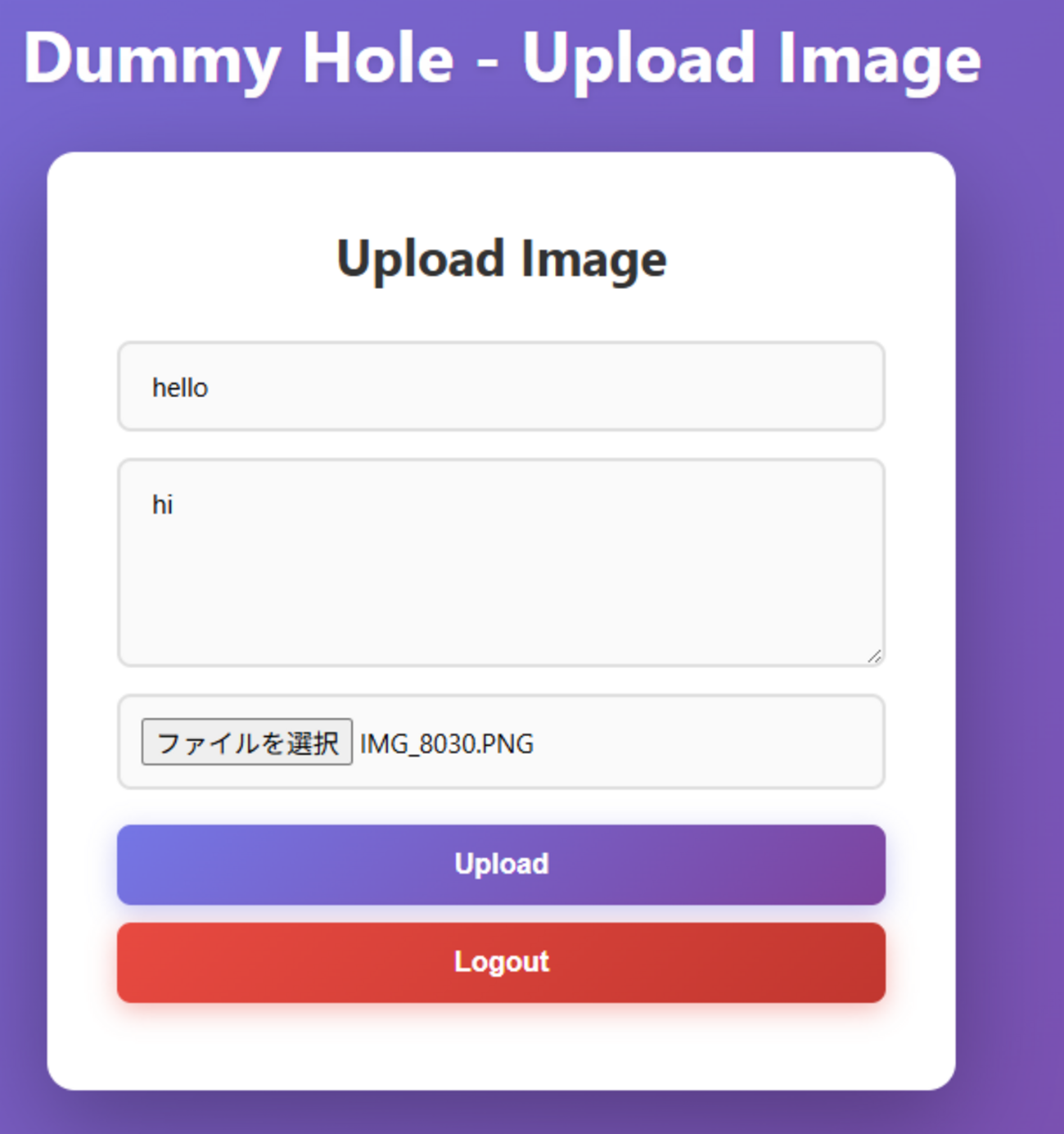

SECCON CTF 14 Quals writeup - st98 の日記帳 - コピー

12/13 - 12/14という日程で開催された。BunkyoWesternsで参加して全体17位、国内2位。国内決勝に進出できてよかったけれども、個人的には2問しか解けなかったし、しかもいずれも重要な部分はAIが見つけていて私個人の貢献がほとんどなかったので悲しい。また、[Web] dummyholeについてはあと一歩というところまで来たけれども、そこから十数時間を費やして結局解けなかった...| st98 の日記帳 - コピー

Daily AlpacaHack 2025-12-05 Integer Writer writeup

毎日CTF| ママント・ヒヒ

HTB: Mirage | 0xdf hacks stuff

Mirage is an Active Directory DC. I’ll start by finding a domain name in a report on an open NFS server. That name is not registered in DNS, so I’ll register it pointing to my host, and use that to capture NATS credentials. I’ll use those to enumerate NATS and find another set of creds. With those, I’ll Kerberoast another user to get a shell, and find another user logged into the box. A cross-session relay attack gets their hash which I can crack. That user can reset the password of a...| 0xdf hacks stuff

社内でCTFを開催してみた - Cybozu Inside Out | サイボウズエンジニアのブログ

こんにちは。開発本部内でセキュリティ活動を行っているPSIRTです。PSIRTで初の社内CTF(Capture The Flag)を開催したので、本記事ではその開催準備の様子や開催中の様子を紹介します。 開催背景 2025年2月4日から6日にかけて、開発・運用系のメンバーが一同に集まる「開運冬まつり」が開催されました。このイベントは、部門やチーム、職能を超えて社員同士が交流し、新...| Cybozu Inside Out | サイボウズエンジニアのブログ

Midnight Flag CTF 2025 Writeups

I participated in the Midnight Flag CTF 2025 qualification round as a member of BunkyoWesterns. This CTF features an onsite finals event that will be held in France. We managed to secure 3rd place, so it looks like we’ll be heading to the finals as well. I mainly focused on the pwnable and web3 chal…| CTFするぞ

AlpacaHack Round 6 (Pwn)のWriteup

はじめに AlpacaHackはkeymoonとminaminaoが開発したCTFプラットフォームで、現在は個人戦をメインにした定期CTFが開催されています。 また、過去大会の問題にも挑戦できるため、復習にも便利なサイトです。*1 今回の問題も解き直すことができますので、参加を逃した方も挑戦してみてください。 alpacahack.com ↑ここまで定型文 第六回の上位勢 はじめに inbound (57 solves) 問題概...| CTFするぞ

AlpacaHack Round 1 (Pwn)のWriteup

はじめに 今月上旬にAlpacaHackが正式にリリースされました。 AlpacaHackはkeymoonとminaminaoが開発したCTFプラットフォームで、現在は個人戦をメインにした定期CTFが開催されています。 また、過去大会の問題にも挑戦できるため、復習にも便利なサイトです。*1 今回の問題も解き直すことができますので、参加を逃した方も挑戦してみてください。 alpacahack.com 今回、光栄なこ...| CTFするぞ

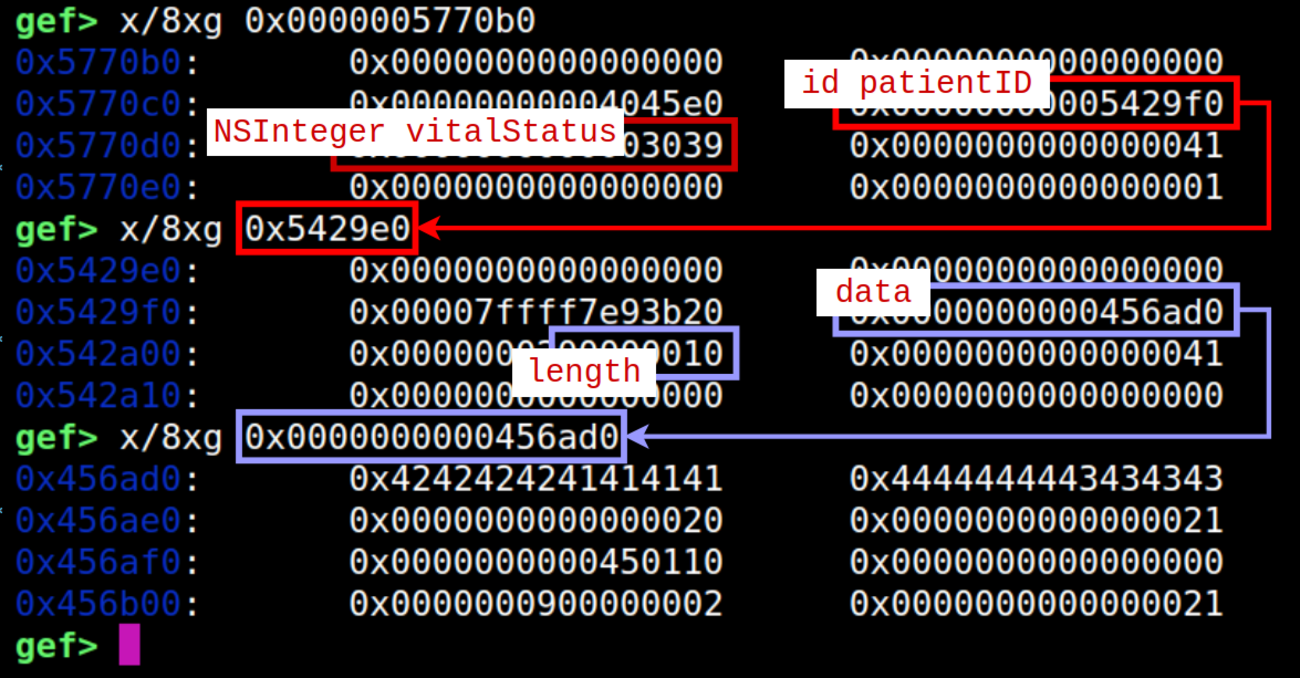

Google CTF 2024 Quals Writeups

I played this year's Google CTF in kijitora. Luckily I managed to solve some tasks so I'll dump my solutions here. [Pwn 215pt] KNIFE We're given an x86-64 ELF program. It can convert message from and to some encodings: plain, hex, or ascii 85. The program has 10 slot of caches. Each cache has a SHA2…| CTFするぞ

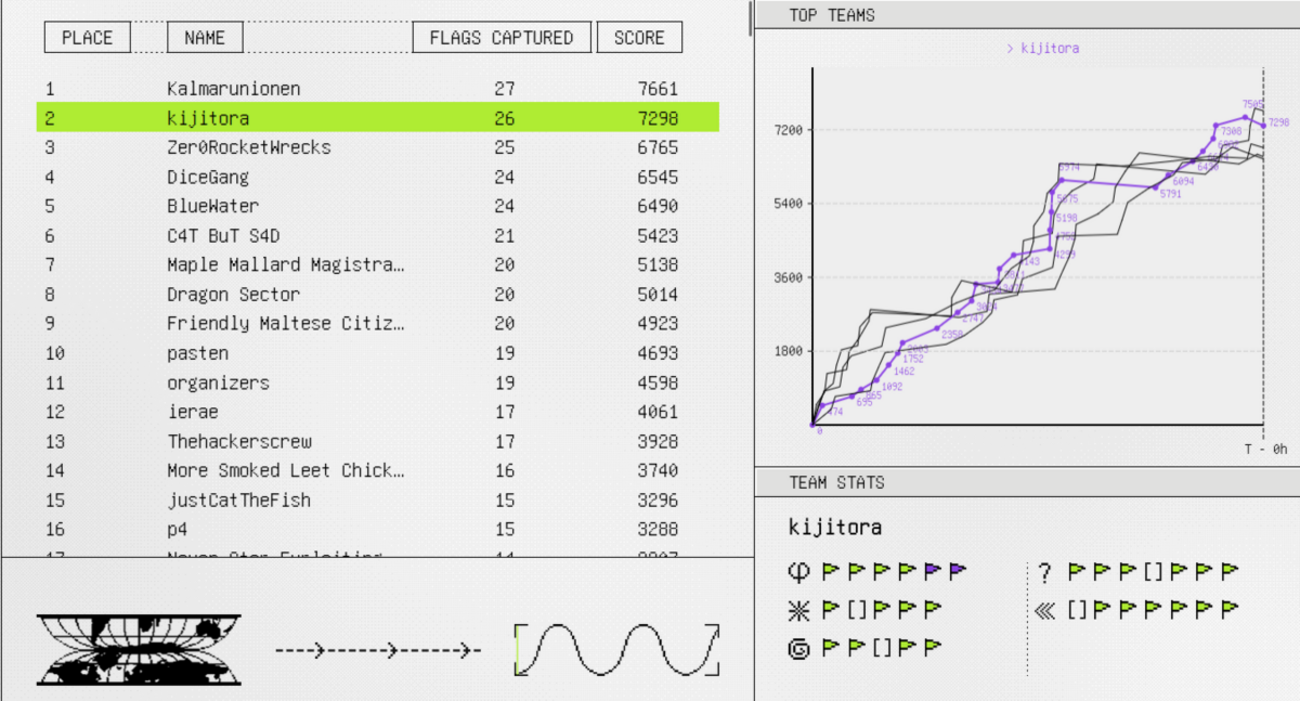

MapnaCTF 2024 Writeup

I participated in MapnaCTF, which is a CTF event sponsored by Mapna group and hosted by ASIS team. I played it as a member of BunkyoWesterns *1 and stood 1st place :) BunkyoWesterns' cat is cute 街中でサトちゃんを見つけた人には幸運が訪れると言われている。 The pwnable tasks (presumably) written by parrot were interesting yet begi…| CTFするぞ

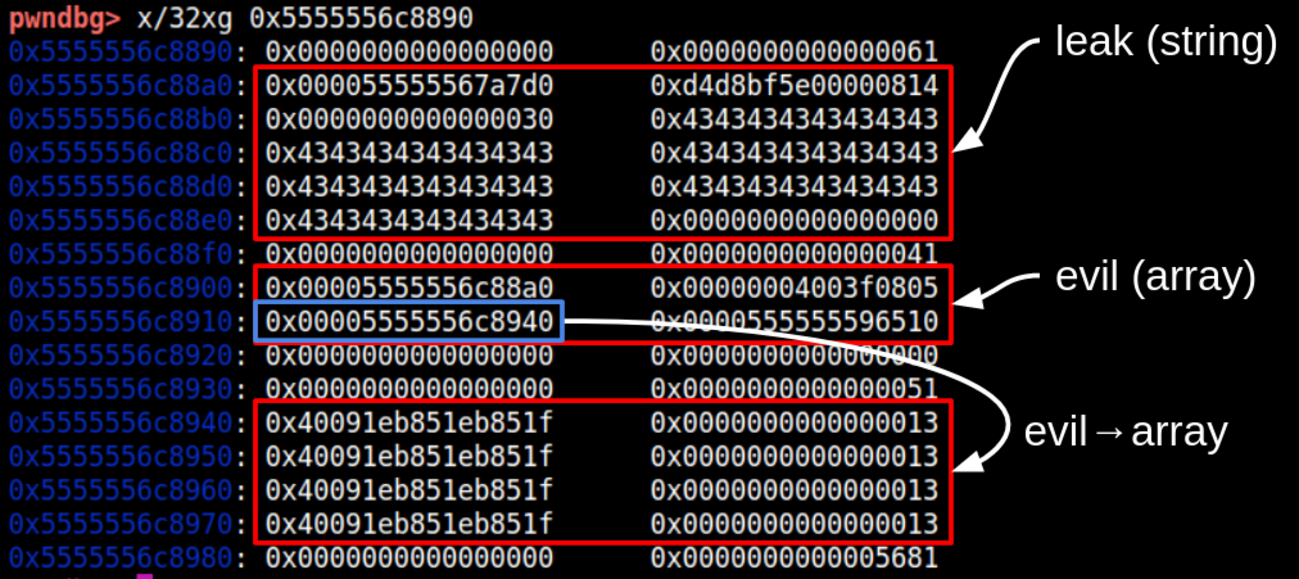

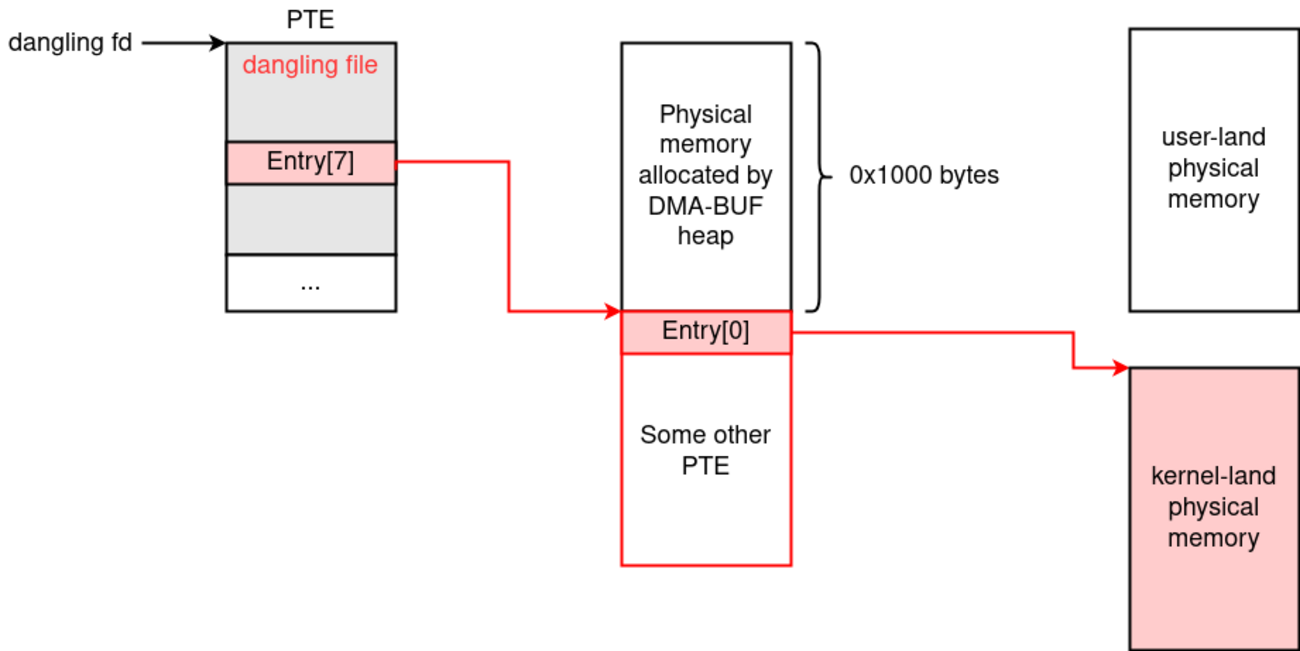

Understanding Dirty Pagetable - m0leCon Finals 2023 CTF Writeup

About I participated m0leCon Finals 2023 CTF, which was held in Politecnico di Torino, Italy, as a member of std::weak_ptr*1. Among the pwnable challenges I solved during the CTF, a kernel pwn named kEASY was quite interesting, and I'm going to explain about the exploitation technique I used t…| CTFするぞ

Dirty Pagetableを理解する(m0leCon Finals CTF Writeup)

はじめに 先日、イタリアのトリノ工科大学で開催されたm0leCon Finals CTFに std::weak_ptr *1で参加しました。 結果は予選を勝ち抜いた10チーム中6位とまずまずの成績でしたが、人数制限がないCTFに少人数で突撃したにしては良い結果だったと信じています🥺 さて、競技中にはいくつかの問題を解きましたが、中でもkEASYというLinux kernel exploitの問題が面白かったので、利用し...| CTFするぞ

Blackhat MEA 運営記

先週Blackhat MEAに、決勝問題の作問者として行ってきました。 TL;DR 旅の記録 0日目 1日目 入国 スーパーマーケットへの旅路 ポリメロとの遭遇 2日目(CTF1日目) 出発まで 会場に到着 運営中 3日目(CTF2日目) 運営中 その他 4日目(CTF3日目) 運営中 結果発表 そして空港へ ドーハ空港でのカオス 5日目 ホテル ドーハ観光 会計 おわりに TL;DR Blackhatの会場はとても広い Blackhat...| CTFするぞ

TSG CTF 2023 Writeup

I played TSG CTF 2023 in zer0pts and stood 4th place. Everyone loves TSG CTF. Writeups from st98: nanimokangaeteinai.hateblo.jp [Pwn beginner-easy] converter (78 solves, 112pts) [Pwn beginner-easy] converter2 (26 solves, 91pts) [Pwn beginner-med] BABA PWN GAME (9 solves, 290pts) [Pwn easy] sloader (…| CTFするぞ

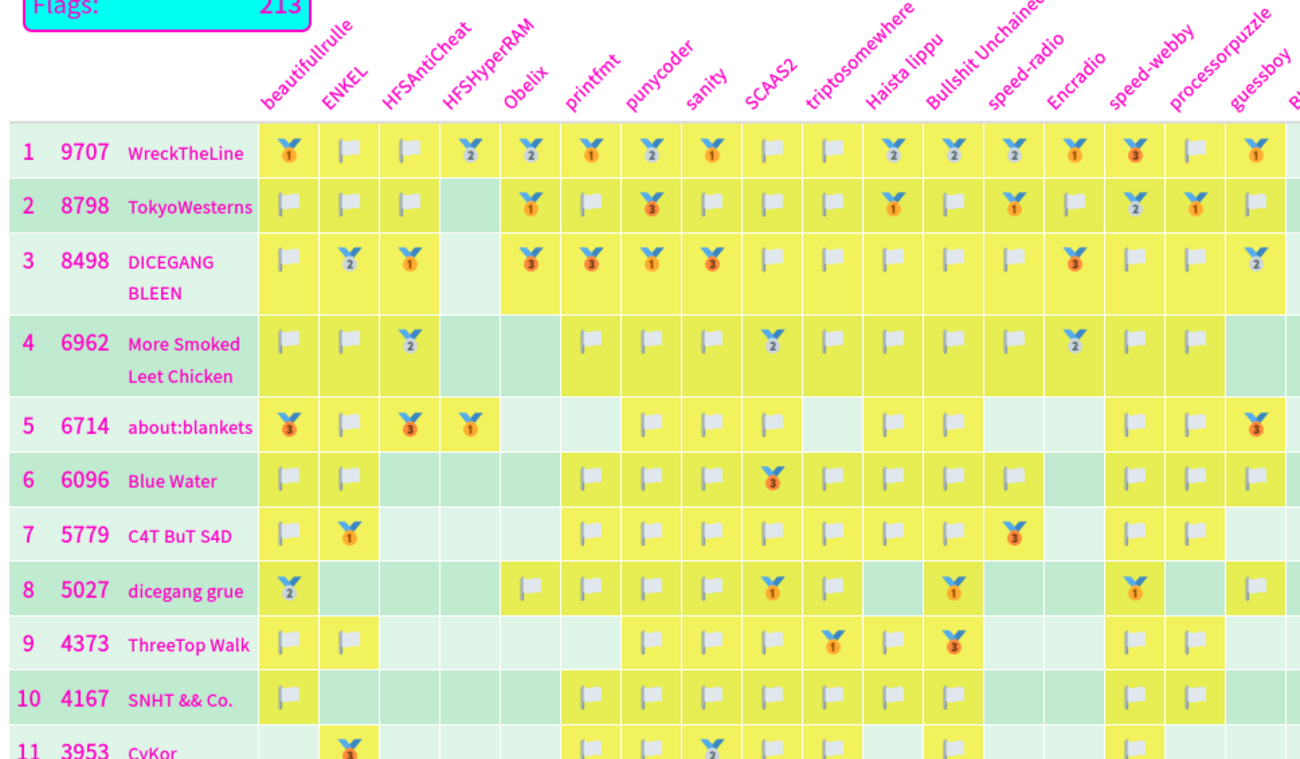

Midnight Sun CTF 2023 Finals - Writeups

The Finals of Midnight Sun CTF 2023 was held in August 19th and 20th in Stockholm, Sweden. I played the CTF as a member of TokyoWesterns and we stood 2nd place. The final scoreboard Midnight Sun this year had both CTF and conference. The hotel and venue this year was great. Both were very close to t…| CTFするぞ

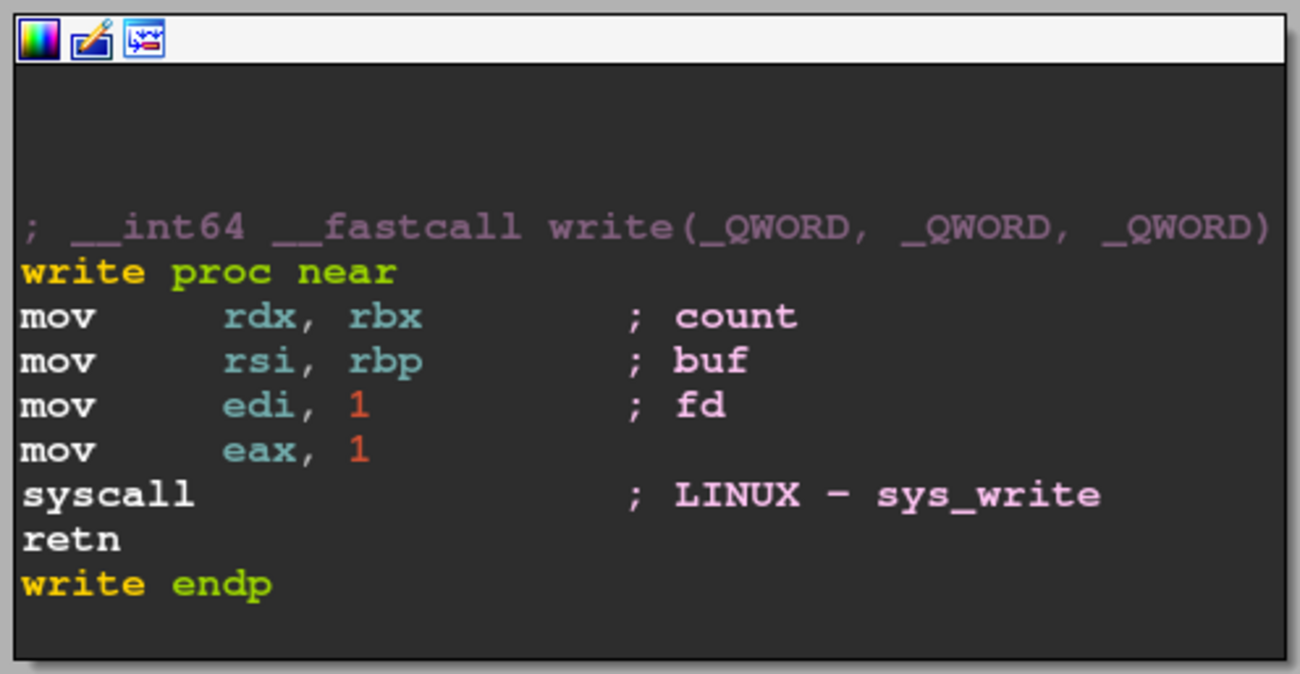

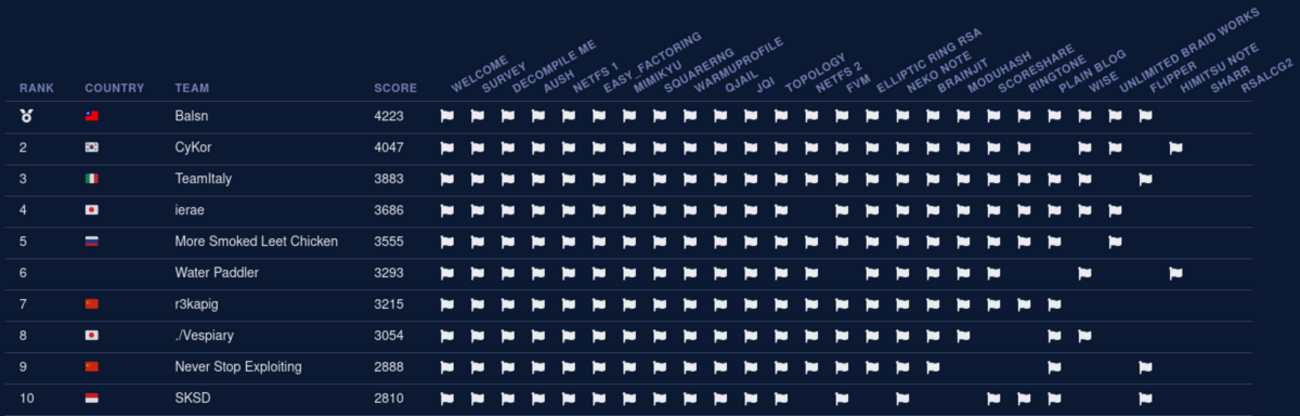

zer0pts CTF 2023 Writeup

Introduction This article is my writeups for zer0pts CTF 2023. Thank you for playing! Final Scoreboard Introduction pwn aush Background Challenge Solution qjail Background Challenge Solution BrainJIT Background Challenge Solution WISE Background Challenge Solution sharr Background Challenge Solution…| CTFするぞ

zer0pts CTF 2023のWriteup

はじめに この記事はzer0pts CTF 2023で私が作った問題のwriteupです。ご参加くださった皆様、ありがとうございました。 最終的なスコアボード はじめに pwn aush 問題の生い立ち 問題概要 解法 qjail 問題の生い立ち 問題概要 解法 BrainJIT 問題の生い立ち 問題概要 解法 WISE 問題の生い立ち 問題概要 解説 sharr 問題の生い立ち 問題概要 解法 Himitsu Note 問題の生い立ち 問題概要 解...| CTFするぞ

TSG LIVE! CTF 10のWriteup

こんにちは。私がkeymoonです。TSG LIVE! CTFのすべてをお話します。嘘です。 m0lec0n CTFにも参加していたので、全完してm0lec0nに戻るという強い意志でkeynoonさんと参加しました。 [pwn 100pts] agent (4 solves) [pwn 300pts] renewal (3 solves) [pwn 500pts] true_version (1 solve) [rev 150pts] string_related (9 solves) 感想 [pwn 100pts] agent (4 solves) ソースコードが割と長いので、いつものシリー…| CTFするぞ

WaniCTF 2023のWriteup

はじめに 今年もWaniCTFがやってきました。 今回はチーム戦ありとのことで、GWで予定が詰まっていたのでst98🦌 + theoremoon👻たちと一緒に初日で全完させる気持ちで出ました。 チーム名は「ℹ️❤️🐏」で出て、無事12時間以内にすべてを終わらせて登山に向けて3時間睡眠が取れました。 進撃のyoshikingが山を通った跡 OSCPよりかっこいい証明書 ↓こっちを読もう↓ nanimok...| CTFするぞ

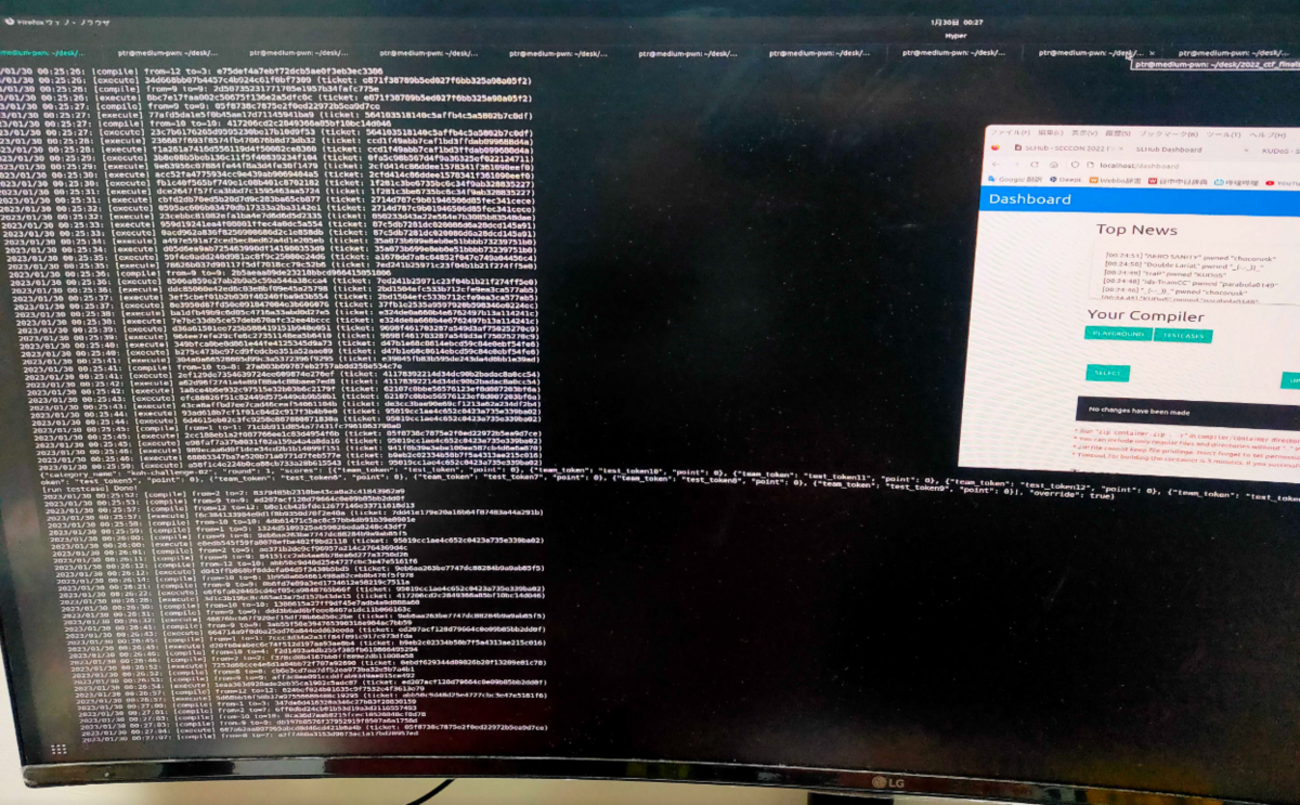

SECCON CTF 2022 Finals運営記

こんにちは、KoHの弟です。 SECCON CTFのすべてを、お話します。 Jeopardyに関して 難易度調整 rev pwn ブース問 King of the Hillに関して SecLang 発案から実装まで 非想定解を潰す サーバーを書く ベンチマークする 想定バグ一覧 配列の範囲外参照 異なる型どうしの演算 任意の型の関数としての利用 任意の型の配列としての利用 配列のUse-after-Free if/whileスコープ中での配列の確保 ...| CTFするぞ

Best Pwnable Challenges 2022

はじめに この記事はCTF Advent Calendar 2022の6日目の記事です。 昨日はEdwow Mathさんの「Cryptoプレーヤーを始めてから今までで躓いたポイントとその解消法」でした。 前後をcrypto記事で挟まれてオセロなら負けてた。 *1 さて、去年のBest Pwnable Challenges 2021に引き続き、主観で面白かったpwn問を選んでみます。 私が今年参加したCTFかつ解いた問題から選んでいるので、ご了承く...| CTFするぞ

UECTF 2022のWriteup

初心者〜中級者向けというCakeCTFポジションのCTFがTLに流れてきました。 11/18 20:00(JST)~11/20 20:00(JST)で初心者向けCTF #UECTF2022 を開催します!オンライン開催で何時からでも、どなたでも参加可能です。ぜひご参加ください!ルール: https://t.co/R5EXp9FAOM参加登録: https://t.co/ny28E068u1#UECTF #UECTF2022 #調布祭 pic.twitter.com/YDu4Rf2FQ5— UECTF (@uec_ctf) November 17, 2022 ずんだもん(肩幅が広い...| CTFするぞ

TSG LIVE! 9に参加しました

先日、皆さんおなじみのTSG LIVE!が開催されました。 本来山登りの途中で参加する予定でしたが、筑波山にユニバーサル・スタジオができたらしく人間が多いようだったのでキャンセルしました。 深夜に登りに行く話もあったのですが、一緒に行く過半数が人間だったため、多数決で早朝登りになりました。 早朝起きるつらさは山登りの魅力に勝らず... [pwn] lose leaf [pwn] ...| CTFするぞ